スキャン情報を効果的に利用できているかどうかは、組織がそれをどのように分析し配布しているか、すなわち誰がどういった理由で閲覧できるのかに左右されます。本アプリケーションで情報へのアクセス権を管理するには、アセット・グループを作成して、ロールおよび許可をユーザーに割り当てます。本章では、ユーザー、ロール、許可の管理のベストプラクティスおよび指示について説明します。

ロールと許可を組織構造にマッピングする方法を学ぶことは有用です。

注意: ユーザー認証システムが含まれます。しかし、お客様の組織でMicrosoft Active Directoryまたはケルベロスを組み込む認証サービスをすでに利用している場合、本アプリケーションをこのサービスと統合することがベストプラクティスです。1つのサービスを利用することで、2つのユーザー情報を管理しなければならない事態を回避できます。

より小規模な企業では、1人がすべてのセキュリティ・タスクを担っている場合が考えられます。彼/彼女がグローバル管理者となり、スキャンを開始し、レポートをレビューし、改善策を実行します。または、小さなチームがシステム全体へのアクセス権限を共有する場合もあります。いずれのケースであっても、複数のロールを作成することは不必要です。なぜなら、ネットワークアセットは単一スキャン・エンジンを必要とする1つのサイトに含めることが可能だからです。

例:Example, Inc.は規模の大きい企業です。より広範、より複雑で、複数の物理的ロケーションとIPアドレス・セグメントに及ぶなネットワークを持っています。各セグメントには、そのセグメントのセキュリティだけを管理する独自の専門サポートチームがあります。

グローバル管理者が1人または2人おり、ユーザーアカウントの作成、システムのメンテナンス、すべての社内アセットの高レベルのエグゼクティブ・レポートの生成を担当しています。彼らはネットワークの異なるセグメントのサイトを作成します。セキュリティ・マネージャー、サイト管理者、およびシステム管理者を割り当てて、スキャンの実行とこれらのサイトのレポートを配布します。

またグローバル管理者は、さまざまなアセット・グループも作成します。小規模なアセットのサブセットに焦点を当てることもあります。これらのグループの非管理ユーザーは、脆弱性の改善を担当し、その後フォローアップ・スキャンを実行して改善の成功を検証した後にレポートを生成します。その他のアセット・グループは範囲において、よりグローバルですが細密ではありません。これらのグループの非管理ユーザーはシニア・マネージャーとなり、エグゼクティブ・レポートを閲覧して社内の脆弱性管理プログラムの進行度を追跡します。

カスタムロールを作成するか、プリセットロールをアカウントに割り当てるかは、以下の質問を検討して決定可能です:当該アカウントホルダーに実行してもらいたいタスクは何か?当該ユーザーに表示するべきデータは何か?当該ユーザーに非表示にするべきデータは何か?

例えば、ワークステーションをサポートするセキュリティ・チームのマネージャーは、時々スキャンを実行して、その後致命的な脆弱性を追跡し、改善タスクを優先順位付けするため、レポートをチームメンバーに配布することがあります。このアカウントは、データベースサーバーといったその他のアセットではなく、ワークステーションだけを含むサイトへのアクセス権を持つアセット所有者ロールを必要としているのではないでしょうか。

注意: グローバル管理者ロールを除き、カスタムロール/プリセットロールを割り当てるということは、サイトおよびアセット・グループへのアクセス権に相互に依存しているということに留意してください。

非常に特殊な許可セットを持つロールを割り当てる場合は、カスタムロールを作成可能です。以下の表には、利用可能なすべての許可がリスト・説明されています。一部の許可については、使用可とするにはその他の許可が与えられることが必須となっています。例えば、ユーザーがレポートを作成できるようになるには、レポート対象のサイトまたはアセット・グループ内のアセットデータの表示も可能であることが必須であり、そこへのアクセス権も与えられていなければならない、ということです。

この表には、各許可がどのロールに含まれているかも表示されています。特定のロールが、任意アカウントについて十分に細密/両立的である場合があります。プリセットロールとそれらに含まれる許可のリストは、当該許可表に従います。ユーザーにアセット・グループへのアクセス権を与えるをご参照ください。

これらの許可は、すべてのサイトおよびアセット・グループに自動的に適用され、追加の特定アクセスを必要としません。

| 許可 | 説明 | ロール |

|---|---|---|

| Manage Sites(サイトを管理) | ユーザーアクセスを除くすべてのサイトの属性を作成、削除、設定できます。黙示的にすべてのサイトへのアクセス権を有します。共有スキャン認証資格情報(credentials)を管理します。その他の影響を受ける許可: この許可を選択すると、すべてのサイト許可が自動的に選択されます。サイト許可をご参照ください。 | グローバル管理者 |

| Manage Scan Templates(スキャン・テンプレートを管理) | すべてのスキャン・テンプレートの属性を作成、削除、設定できます。 | グローバル管理者 |

| Manage Report Templates(レポート・テンプレートを管理) | すべてのレポート・テンプレートの属性を作成、削除、設定できます。 | グローバル管理者、 セキュリティ・マネージャーおよびサイト所有者、 アセット所有者、 User(ユーザー) |

| Manage Scan Engines(スキャン・エンジンを管理) | すべてのスキャン・エンジン、セキュリティ・コンソールを持つペア・スキャン・エンジンの属性を作成、削除、設定できます。 | グローバル管理者 |

| Manage Policies(ポリシーを管理) | 既存のポリシーをコピーできます。カスタムポリシーを編集・削除できます。 | グローバル管理者 |

| Appear on Ticket and Report Lists(チケットおよびレポートリストに表示) | 改善チケットへの割り当ておよびレポート表示の対象としてユーザーリストに現れます。 必須条件: この許可を持つユーザーは関連するサイトまたはアセット・グループ内のアセット表示許可も持っていなければなりません:サイトアセットデータを表示;グループアセットデータを表示 |

グローバル管理者、 セキュリティ・マネージャーおよびサイト所有者、 アセット所有者、 User(ユーザー) |

| Configure Global Settings(グローバル設定を設定) | 環境全体に適用される設定(リスク評価およびすべてのスキャンからのアセットの除外など)を設定できます。 | グローバル管理者 |

| Manage Tags(タグを管理) | タグを作成しそれらの属性を設定できます。タグを削除できます(内蔵致命度タグを除く)。 黙示的にすべてのサイトへのアクセス権を有します。 | グローバル管理者 |

これらの許可は、ユーザーにアクセス権が与えられているサイトにのみ適用されます。

| 許可 | 説明 | ロール |

|---|---|---|

| View Site Asset Data(サイトアセットデータを表示) | IPアドレス、インストール済みソフトウェア、脆弱性を含む、アクセス可能なサイト内のすべてのアセットについて発見された情報を表示できます。 | グローバル管理者、 セキュリティ・マネージャーおよびサイト所有者、 アセット所有者、 User(ユーザー) |

| Specify Site Metadata(サイト・メタデータを指定) | サイト説明、重要性評価、および組織データを入力できます。 | グローバル管理者、 セキュリティ・マネージャーおよびサイト所有者 |

| Specify Scan Targets(スキャン対象を指定) | IPアドレス、アドレス範囲、およびホスト名を追加/削除できます。 | グローバル管理者 |

| Assign Scan Engine(スキャン・エンジンを割り当て) | スキャン・エンジンをサイトに割り当てます。 | グローバル管理者 |

| Assign Scan Template(スキャン・テンプレートを割り当て) | スキャン・テンプレートをサイトに割り当てます。 | グローバル管理者、 セキュリティ・マネージャーおよびサイト所有者 |

| Manage Scan Alerts(スキャン・アラートを管理) | ユーザーにスキャン関連のイベントを通知するアラートのすべての属性を作成・削除・設定できます。 | グローバル管理者、 セキュリティ・マネージャーおよびサイト所有者 |

| Manage Site credentials(サイト認証資格情報(credentials)を管理) | パスワードで保護されたアセット上において、より深いスキャン能力のログオン認証資格情報(credentials)を提供します。 | グローバル管理者、 セキュリティ・マネージャーおよびサイト所有者 |

| Schedule Automatic Scans(自動スキャンをスケジュール化) | サイトスキャンのスケジュールを作成・編集できます。 | グローバル管理者、 セキュリティ・マネージャーおよびサイト所有者 |

| Start Unscheduled Scans(スケジュール化されていないスキャンを開始) | アクセス可能なサイトの1回限りのスキャンを手動で開始できます(スキャン設定を設定する能力は含まれません)。 | グローバル管理者、セキュリティ・マネージャーおよびサイト所有者、アセット所有者アセット所有者 |

| Purge Site Asset Data(サイトアセットデータをパージ) |

アセットデータをアクセス可能なサイトから手動で削除できます。 必須条件: この許可を持つユーザーは以下の許可のいずれかを有していることが必須です:サイトアセットデータを表示、グループアセットデータを表示 |

グローバル管理者 |

| Manage Site Access(サイトアクセスを管理) | ユーザーにサイトへのアクセスを与えます・削除できます。 | グローバル管理者 |

これらの許可は、ユーザーにアクセス権が与えられているアセット・グループにのみ適用されます。

| 許可 | 説明 | ロール |

|---|---|---|

| Manage Dynamic Asset Groups(動的アセット・グループを管理) |

動的アセット・グループを作成できます。ユーザーアクセスを除くアクセス可能な動的アセット・グループの属性を削除・設定できます。黙示的にすべてのサイトへのアクセス権を有します。 注:この許可を有するユーザーは、組織内のすべてのアセットデータを表示できます。 |

グローバル管理者 |

| Manage Static Asset Groups(静的アセット・グループを管理) |

静的アセット・グループを作成できます。ユーザーアクセスを除くアクセス可能な静的アセット・グループのすべての属性を削除・設定できます。 必須条件: この許可を持つユーザーは効果的に静的アセット・グループを管理するため、以下の許可と、少なくとも1つのサイトへのアクセス権が必須です:グループアセットを管理、グループアセット・データを表示 |

グローバル管理者 |

| View Group Asset Data(グループアセット・データを表示) | IPアドレス、インストール済みソフトウェア、脆弱性を含む、アクセス可能なアセット・グループ内のすべてのアセットについて発見された情報を表示できます。 | グローバル管理者、セキュリティ・マネージャーおよびサイト所有者、 アセット所有者、 User(ユーザー) |

| Manage Group Assets(グループアセットを管理) |

静的アセットグループ内のアセットを追加・削除できます。 |

グローバル管理者 |

| Manage Asset Group Access(アセット・グループ・アクセスを管理) | ユーザーにアセット・グループへのアクセスを与えます・削除できます。 | グローバル管理者 |

「レポートを作成」許可は、ユーザーがアクセス権を与えられているアセットにのみ適用されます。その他のレポート許可は、いかなるアクセス権の対象でもありません。

| 許可 | 説明 | ロール |

|---|---|---|

| Create Reports(レポートを作成) |

アクセス可能なアセットの独自のレポートを作成・所有できます。所有するレポートのすべての属性を設定できます(ユーザーアクセスを除く)。 必須条件: この許可を持つユーザーは以下の許可のいずれかを有していることが必須です:サイトアセットデータを表示;グループアセットデータを表示 |

グローバル管理者、セキュリティ・マネージャーおよびサイト所有者、 アセット所有者、 User(ユーザー) |

| 制限されたレポート セクションを使用 |

セクションが制限されているレポート・テンプレートを作成できます。セクションが制限されているテンプレートを利用してレポートを設定できます。 必須条件:この許可を持つユーザーは以下の許可のいずれかを有していることが必須です:レポート・テンプレートを管理 |

グローバル管理者 |

| Manage Report Access(レポートアクセスを管理) | ユーザーに所有しているレポートへのアクセスを与えます・削除できます。 | グローバル管理者 |

これらの許可は、ユーザーにアクセス権が与えられているアセットにのみ適用されます。

| 許可 | 説明 | ロール |

|---|---|---|

| Create Tickets(チケットを作成) |

脆弱性改善タスクのためのチケットを作成できます。 必須条件: この許可を持つユーザーは以下の許可のいずれかを有していることが必須です:サイトアセットデータを表示、グループアセットデータを表示 |

グローバル管理者、セキュリティ・マネージャーおよびサイト所有者、 アセット所有者、 User(ユーザー) |

| Close Tickets(チケットを閉じる) |

脆弱性改善タスクのためのチケットを閉じる・削除できます。 必須条件: この許可を持つユーザーは以下の許可のいずれかを有していることが必須です:サイトアセットデータを表示、グループアセットデータを表示 |

グローバル管理者、セキュリティ・マネージャーおよびサイト所有者、 アセット所有者、 User(ユーザー) |

これらの許可は、ユーザーにアクセス権が与えられているサイトまたはアセット・グループにのみ適用されます。

| 許可 | 説明 | ロール |

|---|---|---|

| Submit Vulnerability Exceptions(脆弱性の例外を提出) | 脆弱性をレポートから除外するためのリクエストを提出できます。 必須条件: この許可を持つユーザーは以下の許可のいずれかを有していることが必須です:サイトアセットデータを表示;グループアセットデータを表示 |

グローバル管理者、セキュリティ・マネージャーおよびサイト所有者、 アセット所有者、 User(ユーザー) |

| Review Vulnerability Exceptions(脆弱性の例外をレビュー) |

脆弱性をレポートから除外するためのリクエストを承認/却下できます。 必須条件: この許可を持つユーザーは以下の許可のいずれかを有していることが必須です:サイトアセットデータを表示;グループアセットデータを表示 |

グローバル管理者 |

| Delete Vulnerability Exceptions(脆弱性の例外を削除) |

脆弱性の例外および例外リクエストを削除できます。 必須条件: この許可を持つユーザーは以下の許可のいずれかを有していることが必須です:サイトアセットデータを表示;グループアセットデータを表示 |

グローバル管理者 |

グローバル管理者ロールはその他のすべてのプリセットロールとはさまざまな点で異なります。サイトまたはアセット・グループ・アクセスの影響を受けません。その他のプリセットロールまたはカスタムロールが利用可能なすべての許可が含まれます。また、カスタムロールが利用できない許可も含まれます:

セキュリティ・マネージャーおよびサイト所有者ロールには以下の許可が含まれます:

これらの2つのロールの違いは、セキュリティ・マネージャー・ロールの、アクセス可能なサイトおよびアセット・グループで作業するための能力です。一方サイト所有者ロールは、サイト内に限定されています。

アセット所有者ロールには、アクセス可能なサイトおよびアセット・グループの以下の許可が含まれています:

「ユーザー」は一般にあらゆるNexposeアカウント所有者を指しますが、大文字のUで始まる名前User(ユーザー)はプリセットロールの1つです。これは、スキャン許可を含まない唯一のロールです。本ロールには、アクセス可能なサイトおよびアセット・グループの以下の許可が含まれています:

このロールは、Nexposeのアクセス権なしでControlsInsightへの全アクセス権を提供します。

管理ページのユーザーリンクから、ユーザーアカウントを作成・管理するページにアクセスできます。ユーザーの横の管理をクリックすると、ユーザーページが表示されます。このページで、組織内のすべてのアカウントのリストを表示可能です。各アカウントの最後のログオン日および時刻が表示され、利用度のモニタリングおよび使用されなくなったアカウントの削除を行うことができます。

本アプリケーションに、ユーザー設定パネルが表示されます。アカウントを編集するプロセスは、新規ユーザーアカウントを作成するプロセスと同じです。一般ユーザーアカウント属性を設定するをご参照ください。

アカウントを削除しチケットまたはレポートを再割り当てするには:

アカウントを削除してよいか確認するよう促す、ダイアログボックスが現れます。

そのアカウントがレポート作成に使用されている場合、またはチケットに割り当てられている場合、本アプリケーションに、問題のレポートまたはチケットを再割り当て/削除するよう促すダイアログボックスが表示されます。クローズされた問題または期限を経過した情報を含む古いレポートに関連するレポートやチケットは、削除を選択可能です。

ユーザー設定パネルの一般ユーザーアカウントの属性を指定可能です。

ユーザーアカウント属性を設定するには:

外部認証ユーザーアカウントを作成する前に、外部認証ソースを定義しなければなりません。ユーザー認証に外部ソースを利用するをご参照ください。

後でこのチェックボックスをもう一度をクリックしてチェックマークを外すと、アカウントを削除せずに無効にすることができます。

新規ユーザーにロールと許可を割り当てることで、そのユーザーのセキュリティ・コンソール機能へのアクセスを制御できます。

ロールおよび許可を新規ユーザーに割り当てるには:

ロールを選択すると、セキュリティ・コンソールにそのロールの簡単な説明が表示されます。

5つのデフォルトロールのうちの1つを選択すると、セキュリティ・コンソールにより、自動的にそのロールに適したチェックボックスが選択されます。

グローバル管理者は自動的に全サイトへのアクセス権を有しています。セキュリティ・マネージャー、サイト管理者、システム管理者、または非管理ユーザーは、グローバル管理者により与えられたサイト・アクセス権のみを有します。

ユーザーに特定サイトへのアクセス権を与えるには:

新規サイトがサイトアクセスページに現れます。

グローバル管理者は自動的に全アセット・グループへのアクセス権を有しています。サイト管理者はアセット・グループへのアクセス権はありません。セキュリティ・マネージャー、システム管理者、または非管理ユーザーは、グローバル管理者により与えられたアクセスグループ・アクセス権のみを有します。

ユーザーにアセット・グループへのアクセス権を与えるには:

セキュリティ・コンソールに、組織内の全アセット・グループがリストされたボックスが表示されます。

アセット・グループアクセスページに新規アセット・グループが現れます。

Nexposeを外部認証ソースと統合可能です。これらのソースの1つを利用する場合、既存のインフラストラクチャを活用することでユーザーアカウントの管理がより容易になります。

本アプリケーションでは、単一サインオンの外部認証を、2つのソースにより利用できます:

また本アプリケーションは、引き続き2つの内部ユーザーアカウント・ストアもサポートします:

外部認証ユーザーアカウントを作成する前に、外部認証ソースを定義しなければなりません。

セキュリティ・コンソールにLDAP/AD設定とラベル付けされたボックスが表示されます。

注意: LDAPサーバー設定の完全修飾ドメイン名は、すべて大文字で入力することをお薦めします。例:SERVER.DOMAIN.EXAMPLE.COM

デフォルトのLDAPポート番号は389または636で、後者はSSL用です。Global Catalog付きのMicrosoft ADのデフォルトのポート番号は3268または3269で、後者はSSL用です。

注意: 非SSL LDAP接続のためにPLAINを使用することは推奨されません。

LDAPユーザー認証を許可する簡易認証およびセキュリティレイヤー(SASL)認証法は、インターネット・エンジニアリング・タスク・フォースにより文書RFC 2222(http://www.ietf.org/rfc/rfc2222.txt)内で定義されています。本アプリケーションは、GSSAPI、CRAM-MD5、DIGEST-MD5、SIMPLE、およびPLAIN法の利用をサポートしています。

本アプリケーションはユーザー認証を試行しますので、ターゲットLDAPサーバーが必要です。このサーバー上のLDAPおよびADディレクトリには、ターゲットディレクトリ内で定義されていないコンテキストを扱えるその他のディレクトリサーバーについての情報が、含まれている可能性があります。その場合、ターゲットサーバーは本アプリケーションに照会メッセージを返します。その後、これらの追加LDAPサーバーにコンタクトできるようになります。LDAP照会の情報については、文書LDAPv3 RFC 2251(http://www.ietf.org/rfc/rfc2251.txt)をご参照ください。

本アプリケーションでツリーの特定部分内で強制検索を行うには、CN=sales、DC=acme、DC=comといった検索ベースを指定します。

属性マッピングの選択により、以下の3つのフィールドにどのデフォルト値が現れるかに影響が出ます。例えば、LDAP属性ログインIDはユーザーのログインIDにマッピングします。ADマッピングを選択する場合、デフォルト値はsAMAccountNameです。AD Global Catalogマッピングを選択する場合、デフォルト値はuserPrincipalNameです。一般的なLDAPマッピングを選択する場合、デフォルト値はuidです。

セキュリティ・コンソールに、LDAP/AD認証ソースがリストされた認証ページが表示されます。

ケルベロス認証ソースを追加するには:

セキュリティ・コンソールにケルベロスレルム設定とラベル付けされたボックスが表示されます。

セキュリティ・コンソールに、デフォルト・レルムを無効にできない旨の警告が表示されます。

セキュリティ・コンソールに、新規ケルベロス・ディストリビューションセンターがリストされた認証ページが表示されます。

外部認証ソースを定義し終わったら、これらのソースを通して認証されたユーザーを作成可能です。

セキュリティ・コンソールにユーザー設定パネルが表示されます。

一般ページの認証方法ドロップダウンリストに、セキュリティ・コンソール設定ファイル内で定義した認証ソースが含まれています。

注意: 外部認証を有するユーザーとしてインターフェースにログオンして、いずれかのページの右上角の自分のユーザー名リンクをクリックすると、セキュリティ・コンソールに、パスワードを含むあなたのアカウント情報が表示されます。ただし、このページでパスワードを変更しても、本アプリケーションはこの変更を実装しません。

内蔵ユーザー・ストア認証は、Nexposeユーザーオプションにより表されます。

アクティブディレクトリオプションには、セキュリティ・コンソール設定で指定したLDAP認証ソースが示されます。

外部認証ソースを選択した場合、本アプリケーションはパスワードフィールドを無効化します。外部ソースにより認証されたユーザーがパスワードを変更する機能は、サポートされていません。

ケルベロスを使用するユーザーを認証する場合、ケルベロスソースへの接続のセキュリティを高めることが可能です。これらの接続に使用可能なチケット暗号のタイプを指定してください。これを実行するには、以下のステップを行います:

default_tkt_enctypes=<encryption_type encryption_type>

以下のチケット暗号タイプのいずれかを指定可能です:

例:

default_tkt_enctypes= aes128-cts-hmac-sha1-96 aes256-cts-hmac-sha1-96

この変更は、次の起動時に適用されます。

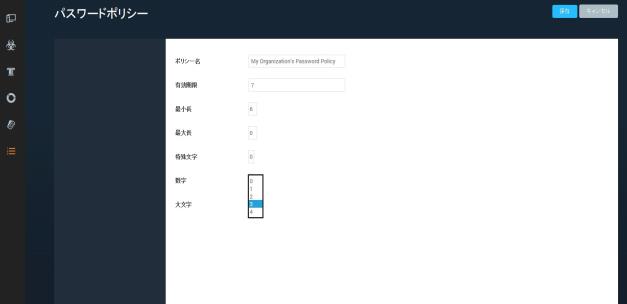

グローバル管理者は、Nexpose インストールにおいてパスワードポリシーをカスタマイズ可能です。上記を行う理由の 1 つとして、組織の特定のパスワード規格に準拠するための設定が挙げられます。

注意: パスワードポリシーをアップデートすると新規ユーザーに対して有効になり、既存のユーザーについては彼らがパスワードを変更するときに有効となります。既存のユーザーはパスワードを変更するよう強制されることはありません。

パスワードポリシーをカスタマイズするには:

パスワードポリシー設定にナビゲートする

注意: 最大長を施行しない場合は、最大長を 0 に設定します。

例:このポリシーの名前はテストポリシーで、最小長 8 文字、最大長 24 文字、大文字 1 文字以上、数字 1 文字以上、および特殊文字 1 文字以上の要件で適用されます。

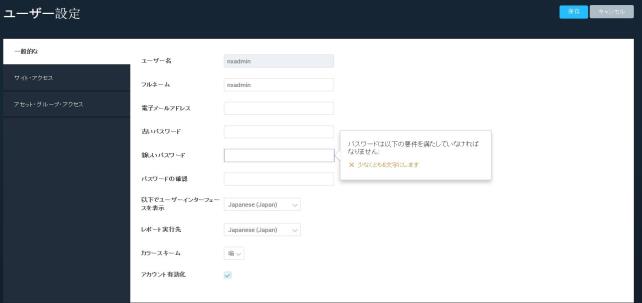

パスワードポリシーを設定したら、ユーザー設定ページ上で適用されます。

新規パスワードがタイプされると、要件リスト上の項目が、パスワード要件を満たすにつれ赤から緑に変わります。

ユーザーが新規パスワードをタイプすると、リスト上の要件が満たされるにつれ赤から緑に変わります。

ユーザーがすべての要件が満たされていないパスワードを保存しようとすると、エラーメッセージが表示されます。