スキャンで発見された脆弱性を分析することは、セキュリティ状況の改善における重要ステップです。脆弱性の頻度、影響を受けたアセット、リスクレベル、エクスプロイト性、およびその他の特徴を調べることで、その改善策を優先順位付けし、セキュリティリソースを効果的に管理できるようになります。

スキャンプロセスで発見されたすべての脆弱性は、脆弱性データベースに追加されます。この広範かつフルテキストの検索可能なデータベースには、パッチ、ダウンロード可能なフィックス、およびセキュリティ弱点に関する参照コンテンツについての情報も保存されています。本アプリケーションは、脆弱性の定義およびリンクを維持・アップデートするサブスクリプション・サービスを通じて、データベースを最新に保っています。本サービスに6時間おきにコンタクトして新規情報を得ています。

当該データベースは、多様なセキュリティ製品およびベンダーの間で使用される脆弱性の名前を規格化する、MITRE Corporationの共通脆弱性識別子(CVE)インデックスとの互換性が認定されています。このインデックスは、MITREの共通脆弱性評価システム(CVSS)バージョン2に従い、脆弱性を評価します。

アプリケーション・アルゴリズムは、エクスプロイトのし易さ、リモート実行の可能性、認証資格情報(credentials)アクセス要件、およびその他の基準に基づきCVSSスコアを計算します。スコアは1.0~10.0の範囲で、ペイメントカード業界(PCI)コンプライアンス・テストに使用されます。CVSSスコアの詳細については、FIRSTウェブサイト(http://www.first.org/cvss/cvss-guide.html)をご参照ください。

脆弱性およびそれらのリスク・スコアを表示することは、改善プロジェクトの優先順位付けに役立ちます。また、どの脆弱性にエクスプロイトが利用可能であるかが分かりますので、これらの脆弱性が検証可能となります。Exploit Exposureを使用するをご参照ください。

コンソール・インターフェースの各ページに現れる脆弱性アイコンをクリックします。

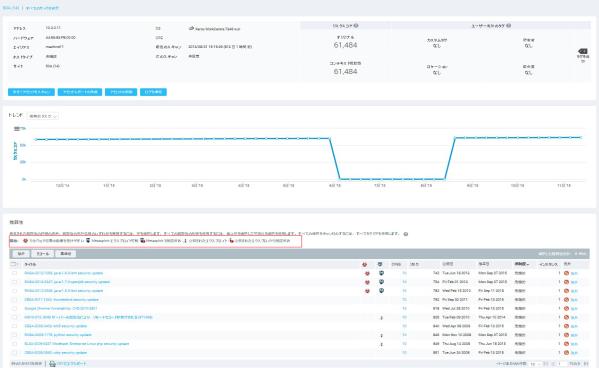

セキュリティ・コンソールに脆弱性ページが表示され、そこに現在のログオンしているユーザーの閲覧が認められているアセットのすべての脆弱性がリストされ、これらはユーザーの許可により異なります。グローバル管理者は組織内のすべてのアセットへのアクセス権を有していますので、データベース内のすべての脆弱性を閲覧できます。

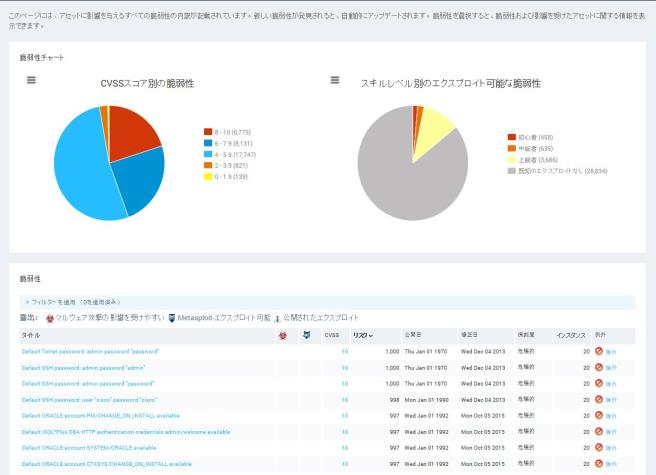

脆弱性ページ

脆弱性ページ上のチャートには、CVSSスコア別の脆弱性およびエクスプロイトのスキルレベルが表示されます。CVSSスコアチャートには、各CVSSスコアの範囲に当てはまる脆弱性の数が表示されます。このスコアは、アクセスの複雑さ、必要な認証、およびデータへの影響力に基づいています。スコア範囲は1~10で10が最も悪い値ですので、値が高い脆弱性を優先するべきです。

スキルレベル別のエクスプロイト可能な脆弱性チャートには、エクスプロイトに必要なスキルのレベルごとに分類された脆弱性が表示されます。簡単にエクスプロイトできる脆弱性ほど、必要スキルを有している人間が多いため、重大な脅威となります。したがって、初心者レベルのものの改善を優先して、上級者のものへと作業を進めていくべきです。

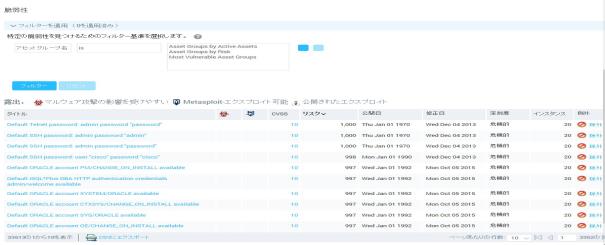

脆弱性リスト表内のいずれかのコラムヘッダをクリックすると、分類基準を変更できます。

タイトルコラムには、各脆弱性の名前がリストされています。

2つのコラムは、マルウェア攻撃/エクスプロイトにアセットをさらしているのが各脆弱性のどちらであるかを示します。これらのいずれかの基準に従いエントリを分類すると、侵害が起こる可能性が高いため即座の対処が必要な脆弱性がどれであるか、一瞥して判定するのに役立ちます。

関連するマルウェア・キット(エクスプロイト・キットとも呼称)を少なくとも1つ持つことが発見された各脆弱性については、コンソールにマルウェア検出(exposure)アイコン が表示されます。当該アイコンをクリックすると、その脆弱性を通して環境を攻撃するための悪意あるコードの記述・配備に利用可能な、すべてのマルウェア・キットをリストする脅威リストポップアップウィンドウが、コンソールに表示されます。マルウェア・キット・リストのカンマ区切り(CSV)ファイルを作成して、組織内のその他の人々と共有することができます。CSVにエクスポートアイコン

が表示されます。当該アイコンをクリックすると、その脆弱性を通して環境を攻撃するための悪意あるコードの記述・配備に利用可能な、すべてのマルウェア・キットをリストする脅威リストポップアップウィンドウが、コンソールに表示されます。マルウェア・キット・リストのカンマ区切り(CSV)ファイルを作成して、組織内のその他の人々と共有することができます。CSVにエクスポートアイコン をクリックします。ブラウザの設定により、当該ファイルを保存または互換性のあるプログラム内で開くオプションを利用できる、ポップアップウィンドウが表示されます。

をクリックします。ブラウザの設定により、当該ファイルを保存または互換性のあるプログラム内で開くオプションを利用できる、ポップアップウィンドウが表示されます。

また、ポップアップウィンドウ内のエクスプロイトタブをクリックして、その脆弱性の公開されたエクスプロイトを表示できます。

本アプリケーションの文脈では、公開されたエクスプロイトとは、Metasploitで開発された、またはエクスプロイトデータベース(www.exploit-db.com)にリストされたエクスプロイトのことです。

エクスプロイトに関連する発見された各脆弱性については、コンソールにエクスプロイトアイコンが表示されます。このアイコンをクリックすると、すべての利用可能なエクスプロイトの説明、その必要スキルレベル、およびそれらのオンラインソースをリストする、脅威リストポップアップウィンドウが表示されます。エクスプロイトデータベース は、エクスプロイトおよび脆弱なソフトウェアのアーカイブです。Metasploitエクスプロイトが利用可能である場合、コンソールに

は、エクスプロイトおよび脆弱なソフトウェアのアーカイブです。Metasploitエクスプロイトが利用可能である場合、コンソールに ™アイコン、および詳細なエクスプロイト情報およびリソースを提供するモジュールへのリンクが表示されます。

™アイコン、および詳細なエクスプロイト情報およびリソースを提供するモジュールへのリンクが表示されます。

エクスプロイト・スキルには以下の3つのレベルがあります:初心者、中級者、および上級者。これらは、Metasploitの7レベルのエクスプロイトランキングに対応します。詳細については、Metasploit Frameworkページ(http://www.metasploit.com/redmine/projects/framework/wiki/Exploit_Ranking)をご参照ください。

エクスプロイト・リストおよび関連データのカンマ区切り(CSV)ファイルを作成して、組織内のその他の人々と共有することができます。CSVにエクスポートアイコン をクリックします。ブラウザの設定により、当該ファイルを保存または互換性のあるプログラム内で開くオプションを利用できる、ポップアップウィンドウが表示されます。

をクリックします。ブラウザの設定により、当該ファイルを保存または互換性のあるプログラム内で開くオプションを利用できる、ポップアップウィンドウが表示されます。

ポップアップウィンドウのマルウェアタブをクリックすると、その脆弱性を通して環境を攻撃するため犯意あるコードを記述・配備するのに利用可能な、マルウェア・キットを表示可能です。

CVSSスコアコラムには、各脆弱性のスコアがリストされています。

公開日コラムには、各脆弱性についての情報が入手可能となった日付がリストされています。

リスクコラムには本アプリケーションが計算したリスク・スコアがリストされており、攻撃者のエクスプロイトで各脆弱性がもたらす潜在的な危険が示されています。本アプリケーションは2つのリスク評価モデルを提供しており、ユーザーによる設定が可能です。管理者ガイドのリスク・スコアを計算するモデルを選択するをご参照ください。選択したリスクモデルは、リスクコラムに現れるスコアを制御します。リスク・スコアおよびそれらの計算方法の詳細について学ぶには、サポートページでアクセス可能なPCI、CVSS、およびリスク評価に関するFAQをご参照ください。

本アプリケーションは各脆弱性に深刻度レベルを割り当て、それらは深刻度コラムにリストされます。3つの深刻度レベル(危機的、深刻、中度)には、任意の脆弱性がネットワークセキュリティにもたらすリスクの度合いが反映されています。本アプリケーションは、CVSSスコア、脆弱性日齢とまん延度、エクスプロイトの可用性を含む、さまざまな要因を使用して、深刻度を評価します。サポートページでアクセス可能な、PCI、CVSS、およびリスク評価に関するFAQをご参照ください。

注意: 深刻度コラム内の深刻度ランキングは、PCIレポートの深刻度スコアには関連付けられていません。

1~3 = 中度

4~7 = 深刻

8~10 =クリティカル

インスタンスコラムには、サイト内の脆弱性のインスタンスの合計数がリストされます。脆弱性名のリンクをクリックすると、どの特定アセットが脆弱性により影響を受けているかを閲覧できます。脆弱性の詳細を表示するをご参照ください。

リストされている脆弱性の例外コラム内のアイコンをクリックし、その脆弱性をレポートから除くことが可能です。

新しい認証資格情報(credentials)として管理上の変更がネットワークに対して行われると、次のスキャン中にアセットが許可するアクセス・レベルが変わる可能性があります。アセットがより広範なアクセスを許可していたため特定の脆弱性がこれまで本アプリケーションにより発見されていた場合、その脆弱性データはアクセスが狭まったためもはや入手できなくなります。これにより、改善が行われていなくても、レポートされる脆弱性の数が低下します。ベースライン比較レポートを利用してスキャン間の違いをリストすると、これらの変更が原因で、不正確な結果が生じる、または必要以上に多い情報が提供される場合があります。実行中のスキャンに必要な最高レベルのアクセスをアセットが許可していることを確認して、これらの問題を回避してください。

脆弱性カテゴリおよび脆弱性のチェックのタイプ表には、本アプリケーションがスキャンできる、すべてのカテゴリおよびチェックのタイプがリストされます。スキャンテンプレート設定により、本アプリケーションがスキャンするカテゴリおよびチェックのタイプが決定されます。リストされているチェックまたはタイプのいずれかに属する脆弱性が環境内にあるかどうか判定するには、適切なリンクをクリックします。セキュリティ・コンソールに、すべての関連脆弱性がリストされているページが表示されます。脆弱性のリンクをクリックして、影響を受けたアセットがリストされている詳細ページを閲覧します。

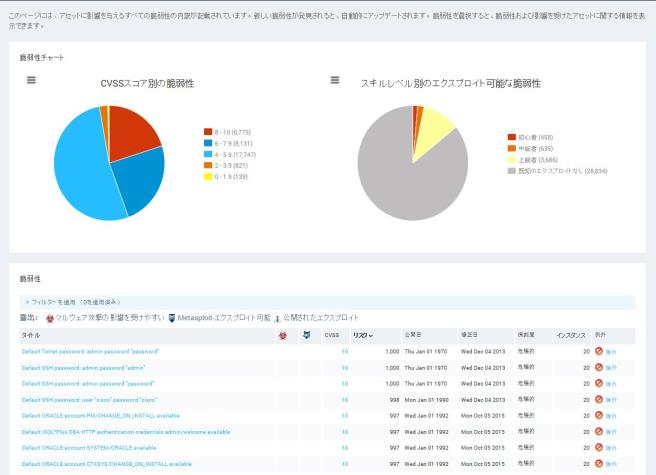

スキャン環境のサイズによっては、何百何千もの脆弱性がスキャンで発見される場合があります。脆弱性リスト表に脆弱性が多数表示されていると、セキュリティ問題を評価し優先順位付けすることが困難になる可能性があります。脆弱性の表示をフィルタリングすると、これらの膨大な表示数を削減し、表示を特定のアセットに影響を与える脆弱性へと制限することができます。例えば、セキュリティ・マネージャーは、彼/彼女が管理するサイト/アセット・グループ内のアセットに影響を与える脆弱性のみを見たいかもしれません。または、リスク・スコア/CVSSランキングが高い脆弱性といった、組織に多大な脅威をもたらす脆弱性を表示するよう、制限可能です。

脆弱性の表示をフィルタリングするには、特定の脆弱性を表示する抽出条件(criteria)を1つ以上選択する必要があります。その後各フィルターについて、フィルターの適用方法を制御する演算子を選択します。

サイト名は、特定サイト内のアセットに影響を与える脆弱性のフィルターです。以下の演算子と共に動作します:

アセット・グループ名は、特定アセット・グループ内のアセットに影響を与える脆弱性のフィルターです。以下の演算子と共に動作します:

CVE IDは、CVE IDに基づく脆弱性のフィルターです。CVE識別子(ID)は、公に既知である情報セキュリティ脆弱性のための固有の共通識別子です。詳細については、https://cve.mitre.org/cve/identifiers/index.htmlをご参照ください。本フィルターはそのCVE IDに検索文字列(string)を適用するので、指定の基準を満たす脆弱性が検索により返されます。以下の演算子と共に動作します:

演算子を選択したら、CVE IDの検索文字列(string)を空欄フィールドに入力します。

CVSSスコアは、特定のCVSSランキングを持つ脆弱性のフィルターです。以下の演算子と共に動作します:

演算子を選択したら、スコアを空白フィールドに入力します。範囲演算子を選択した場合、低スコアおよび高スコアを入力して範囲を作成します。許容可能な値は、0.0~10の数値です。小数点1桁まで入力可能です。小数点1桁を超えて入力した場合、スコアは自動的に切り上げられます。例えば、2.25のスコアを入力した場合、そのスコアは自動的に2.3に切り上げられます。

リスク・スコアは、特定のリスク・スコアを持つ脆弱性のフィルターです。以下の演算子と共に動作します:

演算子を選択したら、スコアを空白フィールドに入力します。範囲演算子を選択した場合、低スコアおよび高スコアを入力して範囲を作成します。リスク・スコアを基にアセットを検索するときは、現在選択されているリスク戦略に留意してください。例えば、現在選択されているリスク戦略がリアル・リスクである場合、スコアが1,000を超えるアセットは見つからないでしょう。異なるリスク・スコア戦略について学ぶ。脆弱性およびアセット表内のリスク・スコアを、ガイダンスとして参照してください。

脆弱性のカテゴリーは、スキャン中にフラグ付けされたカテゴリに基づき脆弱性を検索できるフィルターす。脆弱性のカテゴリーのリストは、スキャンテンプレート設定またはレポート設定で見ることができます。

当該フィルターは検索ストリングを脆弱性のカテゴリーに適用しますので、検索ストリングに一致するカテゴリー内にある/ない脆弱性のリストが、検索により返されます。以下の演算子と共に動作します:

演算子を選択したら、脆弱性カテゴリーの検索文字列(string)を空欄フィールドに入力します。

脆弱性タイトルは、タイトルに基づき脆弱性を検索できるフィルターです。当該フィルターは検索ストリングを脆弱性のタイトルに適用しますので、タイトル内に指定のストリングを持つ/持たないアセットのリストが検索により返されます。以下の演算子と共に動作します:

演算子を選択したら、脆弱性名の検索文字列(string)を空欄フィールドに入力します。

注意: 各フィルターを1度だけ使用可能です。例えば、サイト名フィルターを2回選択することはできません。表示基準に1つ以上のサイト名またはアセット名を指定する場合、フィルター設定時にSHIFTキーを利用して複数の名前を選択します。

脆弱性表示フィルターを適用するには、以下のステップを行います:

セキュリティ・コンソールに脆弱性ページが表示されます。

表内のすべてのフィルター基準を満たす脆弱性が、セキュリティ・コンソールに表示されます。

現在フィルターでは、表示された各脆弱性のインスタンスの数は変更されません。

脆弱性の表示をフィルタリングする

ヒント: フィルターされた脆弱性の表示を、カンマ区切り(CSV)ファイルとしてエクスポートして、セキュリティチームのメンバーと共有することが可能です。上記を行うには、脆弱性リスト表の下部にあるCSVにエクスポートリンクをクリックします。

脆弱性ページにリストされている脆弱性のリンクをクリックすると、それについての情報が表示されます。セキュリティ・コンソールに、当該脆弱性のページが表示されます。

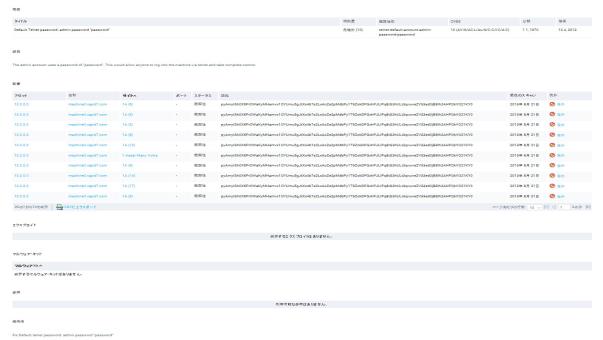

特定の脆弱性のページ

ページ上部には、脆弱性の説明、その深刻度レベルおよびCVSS評価、脆弱性に関する情報が公に入手可能となった日付、脆弱性に関する情報(改善ステップなど)をRapid7が修正した一番最近の日付が示されています。

これらの項目の下には、スキャンにより脆弱性がレポートされている、影響を受けた各アセット、ポート、およびサイトをリストする表があります。デバイス名またはアドレスのリンクをクリックすると、そのすべての脆弱性を表示できます。デバイスページでは、改善のためのチケットを作成できます。チケットを使用するをご参照ください。また、サイトのリンクをクリックして、そのサイトについての情報を表示することもできます。

影響を受けたアセット表のポートコラムには、スキャン中に影響を受けたサービス/ソフトウェアに本アプリケーションがコンタクトするために使用したポートがリストされます。ステータスコラムには、本アプリケーションが脆弱性を確認した場合にそのアセットの脆弱性ステータスがリストされます。脆弱性があると知られている特定プログラムのバージョンが当該アセットで実行されているとだけ本アプリケーションが検出した場合には、脆弱バージョンステータスがリストされます。

証明列(Proof Colum)には、各アセット上で脆弱性の検出に本アプリケーションが使用した方法がリストされます。通常ハッカーに関連しているエクスプロイト・メソッドを使用して、レジストリ・キー、バナー、ソフトウェアバージョン番号、およびその他の感受性インジケータを検査します。

エクスプロイト表には、利用可能なエクスプロイトの説明およびそれらのオンラインソースがリストされます。エクスプロイトデータベースは、エクスプロイトおよび脆弱なソフトウェアのアーカイブです。Metasploitエクスプロイトが利用可能である場合、コンソールに ™ アイコン、および詳細なエクスプロイト情報およびリソースを提供するMetasploitモジュールへのリンクが表示されます。

™ アイコン、および詳細なエクスプロイト情報およびリソースを提供するMetasploitモジュールへのリンクが表示されます。

マルウェア表には、その脆弱性を通して環境を攻撃するため悪意あるコードを記述・デプロイするのに利用可能なマルウェア・キットをリストします。

影響を受けたアセットペインの下に現れる参照表には、脆弱性についての包括的な情報を提供するウェブサイトへのリンクがリストされます。ページの最下部はソリューションウインドウとなっており、改善ステップおよびパッチやフィックスをダウンロードできるリンクがリストされています。

特定の脆弱性についてデータベースにクエリを行う場合、かつその名前が分かっている場合は、コンソール・インターフェースの各ページにある検索ボックスに名前の全部/一部を入力して、虫眼鏡アイコンをクリックします。コンソールに、脆弱性を含む異なるカテゴリ別に整理された、検索結果のページが表示されます。

改善策を分類・優先順位付けする方法は数多くあります。1つの方法は、検証済みである、または確実に存在すると証明されている脆弱性に、高い優先度を与えることです。本アプリケーションは、脆弱であると知られるソフトウェアバージョンを推測するなど数々の方法を使用して、スキャン中に脆弱性にフラグ付けを行います。これらの方法により、脆弱性が存在するという多様な度合いの確信度が提供されます。脆弱性が存在するという確信度を、エクスプロイトにより高めることが可能です。これには、ネットワークに侵入するコードを展開すること、またはその特定の脆弱性を通してコンピュータへのアクセスを得ることが含まれます。

アクティブな脆弱性を表示するで説明した通り、公開されたエクスプロイトが関連付けられている脆弱性は、Metasploitまたはエクスプロイトデータベースのアイコンでマーク付けされています。Rapid7 Metasploitをスキャン内で発見された脆弱性を検証するためのツールとして統合し、その後これらの脆弱性が特定アセット上で検証済みであることをNexposeで表示させることが可能です。

注意: Metasploitは、脆弱性検証機能によりサポートされている唯一のエクスプロイトアプリケーションです。Metasploitによる脆弱性検証の実行のチュートリアルをご参照ください。

Nexpose内でMetasploitにより検証済みである脆弱性に取り組むには、以下のステップに従います:

セキュリティ・コンソールに当該アセットの詳細ページが表示されます。

脆弱性 表で エクスプロイト コラム( ) を閲覧します。

) を閲覧します。

アイコンが表示されます。

アイコンが表示されます。脆弱性がエクスプロイトデータベースで公表されたエクスプロイトと共に検証されると、当該コラムに アイコンが表示されます。

アイコンが表示されます。

スクリーンショットで見られるように、このコラムの降順分類は、1) Metasploitエクスプロイトで検証済みである脆弱性、2) Metasploitエクスプロイトで検証可能である脆弱性、3) エクスプロイトデータベース・エクスプロイトで検証済みである脆弱性、4) エクスプロイトデータベース・エクスプロイトで検証可能である脆弱性の順となります。

露呈した履歴を持つ情報資産の詳細ページ(ハイライト)