SSH 인증을 통해 스캔 엔진을 관리 또는 루트 액세스로 권한 상승할 수 있으며, 특정 데이터를 얻기 위해 권한 상승이 필요합니다. 예를 들어, Unix 기반 CIS 벤치마크 검사에는 종종 관리자급 권한이 필요합니다. su(super-user)나 sudo(super-user do) 또는 이러한 방식을 함께 사용하면 안전하게 권한을 상승시킬 수 있습니다.

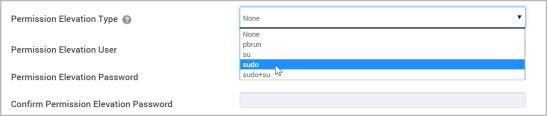

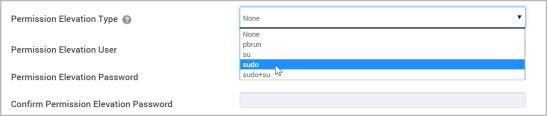

권한 상승은 SSH 자격 증명 구성에 사용할 수 있는 옵션입니다. 이 옵션을 구성하면 권한 상승 방법을 선택할 수 있습니다. sudo를 사용하면 관리 암호를 제공하지 않아도 되므로 관리자 암호 및 서버 무결성을 보호할 수 있습니다. su를 사용하려면 관리자 암호가 필요합니다.

권한 상승 옵션은 사이트 구성 시 SSH 자격 증명을 생성하거나 편집할 때 표시됩니다.

권한 상승

권한 상승 선택 옵션:

pbrun으로 스캔 권한을 상승시키기 전에, 구성 파일을 생성하고 각각의 대상 호스트에 구축해야 합니다. 이 구성은 Nexpose가 다음 방법으로 스캔을 성공적으로 수행하는 데 필요한 조건을 제공합니다.

다음의 샘플 구성 파일은 이러한 조건을 충족하는 설정을 나타냅니다.

RootUsers = {"user_name" };

RootProgs = {"bash"};

if (pbclientmode == "run" &&

user in RootUsers &&

basename(command) in RootProgs) {

# setup the user attribute of the delegated task

runuser = "root";

rungroup = "!g!";

rungroups = {"!G!"};

runcwd = "!~!";

# setup the runtime environment of the delegated task

setenv("SHELL", "!!!");

setenv("HOME", "!~!");

setenv("USER", runuser);

setenv("USERNAME", runuser);

setenv("LOGNAME", runuser);

setenv("PWD", runcwd);

setenv("PATH", "/bin:/usr/bin:/usr/local/bin:/sbin:/usr/sbin");

# setup the log data

CleanUp();

accept;

}

대상 자산의 관리자는 시스템 로그에서 su 및 sudo 사용자의 작업을 관리하고 추적할 수 있습니다. 권한 상승 시도가 실패하면 오류 메시지가 로그에 나타나므로 관리자가 오류를 해결 및 수정하고 스캔을 다시 실행할 수 있습니다.