스캔 정보의 효과적인 사용은 조직이 이러한 정보를 분석하고 배포하는 방식, 정보 확인 주체 및 목적 등에 좌우됩니다. 애플리케이션에서 정보 액세스를 관리하려면 자산 그룹을 생성하고 사용자에게 역할과 권한을 할당해야 합니다. 이 챕터는 사용자, 역할 및 권한을 관리하기 위한 지침을 제공합니다.

역할과 권한을 조직의 구조에 따라 구성하는 방식에 대해 알아볼 필요가 있습니다.

注意: 사용자 인증 시스템이 포함됩니다. 하지만 조직이 Microsoft Active Directory 또는 Kerberos를 비롯한 인증 서비스를 이미 사용 중이라면 이 애플리케이션을 이러한 서비스와 통합하는 것이 좋습니다. 하나의 서비스를 사용하면 사용자 정보를 두 가지 세트로 관리하지 않아도 됩니다.

소기업에서는 한 사람이 모든 보안 작업을 처리하는 경우가 있습니다. 바로 글로벌 관리자로서 스캔을 시작하고 보고서를 검토하며 문제 해결을 수행합니다. 또는 전체 시스템에 대한 액세스 권한을 공유하는 작은 규모의 팀이 있을 수 있습니다. 어떠한 경우든 모든 네트워크 자산을 하나의 사이트에 포함시킬 수 있고 하나의 스캔 엔진만 있으면 되므로 여러 역할을 생성할 필요는 없습니다.

Example, Inc.는 규모가 큰 기업입니다. 여러 물리적 위치와 IP 주소 세그먼트에 걸친 폭넓고 복잡한 네트워크를 보유하고 있습니다. 각 세그먼트에는 해당 세그먼트의 보안만 담당하는 전담 지원 팀이 있습니다.

1명 또는 2명의 글로벌 관리자가 사용자 계정 생성, 시스템 유지 보수, 모든 기업 자산에 대한 개괄적인 요약 보고서 생성을 담당합니다. 글로벌 관리자는 네트워크의 다양한 세그먼트에 대한 사이트를 생성합니다. 스캔을 실행하고 이러한 사이트에 대한 보고서를 배포하기 위해 보안 관리자, 사이트 관리자 및 시스템 관리자를 할당합니다.

글로벌 관리자는 또한 다양한 자산 그룹을 생성합니다. 일부는 자산의 작은 하위 세트에 주력합니다. 이러한 그룹의 관리자가 아닌 사용자는 취약점을 해결하고 후속 스캔이 실행된 후 문제 해결이 성공했는지 확인하기 위해 보고서를 생성합니다. 다른 자산 그룹은 세부적인 범위 대신 보다 포괄적인 범위에 해당됩니다. 이러한 그룹의 관리자가 아닌 사용자는 기업의 취약점 관리 프로그램의 진행 상황을 추적하기 위해 요약 보고서를 검토하는 수석 관리자입니다.

계정에 대한 사용자 지정 역할을 생성하거나 사전 설정 역할을 할당하기 위해 확인해야 하는 사항: 계정 소유자가 수행할 작업은 무엇입니까? 사용자가 확인할 수 있는 데이터는 무엇입니까? 사용자가 확인할 수 없는 데이터는 무엇입니까.

예를 들어 워크스테이션을 지원하는 보안 팀 관리자는 심각한 취약점을 추적하고 문제 해결 작업 우선 순위를 정하기 위해 때때로 스캔을 실행하고 보고서를 팀 구성원에게 배포할 필요가 있을 수 있습니다. 이 계정은 데이터베이스 서버와 같은 다른 자산을 제외하고 워크스테이션만 포함하는 사이트에 액세스할 수 있는 자산 소유자 역할에 적합할 수 있습니다.

注意: 글로벌 관리자 역할을 제외하고 사용자 지정 또는 사전 설정 역할의 할당은 사이트 및 자산 그룹 액세스에 대해 상호 의존적입니다.

매우 특수한 권한으로 역할을 할당하려면 사용자 지정 역할을 생성할 수 있습니다. 다음의 표에는 사용 가능한 모든 권한의 목록과 설명이 있습니다. 일부 권한은 다른 권한이 부여되어야 사용이 가능합니다. 예를 들어 보고서를 생성하려면 사용자에게 액세스 권한이 부여되어야 하는 보고 대상 사이트 또는 자산 그룹에서 자산 데이터를 확인할 수 있어야 합니다.

이러한 표는 또한 각각의 권한을 포함하는 역할을 보여줍니다. 해당 계정에 대한 특정한 역할은 세부적이거나 포괄적일 수 있습니다. 사전 설정 역할 및 권한의 목록은 권한 표 다음에 나옵니다. 사용자에게 자산 그룹 액세스 부여를 참조하십시오.

이러한 권한은 모든 사이트 및 자산 그룹에 자동으로 적용되며 추가적인 특정한 액세스를 필요로 하지 않습니다.

| 권한 | 설명 | 역할 |

|---|---|---|

| Manage Sites(사이트 관리) | 사용자 액세스를 제외한 모든 사이트 속성을 생성, 삭제 및 구성합니다. 모든 사이트에 암시적인 액세스 권한이 있습니다. 공유 스캔 자격 증명을 관리합니다. 기타 관련 권한: 이 권한을 선택하면 모든 사이트 권한이 자동으로 선택됩니다. 사이트 권한을 참조하십시오. | 글로벌 관리자 |

| Manage Scan Templates(스캔 템플릿 관리) | 모든 스캔 템플릿 속성을 생성, 삭제 및 구성합니다. | 글로벌 관리자 |

| Manage Report Templates(보고서 템플릿 관리) | 모든 보고서 템플릿 속성을 생성, 삭제 및 구성합니다. | 글로벌 관리자, 보안 관리자 및 사이트 소유자, 자산 소유자, 사용자 |

| Manage Scan Engines(스캔 엔진 관리) | 스캔 엔진의 모든 속성을 생성, 삭제 및 구성하며 스캔 엔진과 보안 콘솔을 페어링합니다. | 글로벌 관리자 |

| Manage Policies(정책 관리) | 기존 정책을 복사하고 사용자 지정 정책을 편집 및 삭제합니다. | 글로벌 관리자 |

| Appear on Ticket and Report Lists(티켓 및 보고서 목록에 나타남) | 문제 해결 티켓을 할당 받고 보고서를 확인할 수 있도록 사용자 목록에 나타납니다. 사전 요구 사항: 이 권한이 있는 사용자에게는 모든 관련 사이트 또는 자산 그룹의 자산 확인 권한도 있어야 합니다. 사이트 자산 데이터 확인, 그룹 자산 데이터 확인 |

글로벌 관리자, 보안 관리자 및 사이트 소유자, 자산 소유자, 사용자 |

| Configure Global Settings(글로벌 설정 구성) | 위험 지수 평가 및 모든 스캔에서 자산 제외와 같이 전체 환경에 적용되는 설정을 구성합니다. | 글로벌 관리자 |

| Manage Tags(태그 관리) | 태그를 생성하고 해당 속성을 구성합니다. 기본 중요도 태그를 제외한 태그를 삭제합니다. 모든 사이트에 암시적인 액세스 권한이 있습니다. | 글로벌 관리자 |

이러한 권한은 사용자에게 액세스가 부여된 사이트에만 적용됩니다.

| 권한 | 설명 | 역할 |

|---|---|---|

| View Site Asset Data(사이트 자산 데이터 확인) | IP 주소, 설치된 소프트웨어 및 취약점을 포함해 액세스 가능한 사이트의 모든 자산에 대해 검색된 정보를 확인합니다. | 글로벌 관리자, 보안 관리자 및 사이트 소유자, 자산 소유자, 사용자 |

| Specify Site Metadata(사이트 메타데이터 지정) | 사이트 설명, 중요도 등급 및 조직 데이터를 입력합니다. | 글로벌 관리자, 보안 관리자 및 사이트 소유자 |

| Specify Scan Targets(스캔 대상 지정) | 사이트 스캔을 위해 IP 주소, 주소 범위 및 호스트 이름을 추가 또는 삭제합니다. | 글로벌 관리자 |

| Assign Scan Engine(스캔 엔진 할당) | 스캔 엔진을 사이트에 할당합니다. | 글로벌 관리자 |

| Assign Scan Template(스캔 템플릿 할당) | 스캔 템플릿을 사이트에 할당합니다. | 글로벌 관리자, 보안 관리자 및 사이트 소유자 |

| Manage Scan Alerts(스캔 알림 관리) | 스캔 관련 이벤트를 사용자에게 알리기 위해 모든 알림 속성을 생성, 삭제 및 구성합니다. | 글로벌 관리자, 보안 관리자 및 사이트 소유자 |

| Manage Site Credentials(사이트 자격 증명 관리) | 암호로 보호된 자산에 대한 더욱 세부적인 스캔 기능을 위해 로그온 자격 증명을 제공합니다. | 글로벌 관리자, 보안 관리자 및 사이트 소유자 |

| Schedule Automatic Scans(자동 스캔 스케줄 지정) | 사이트 스캔 스케줄을 생성 및 편집합니다. | 글로벌 관리자, 보안 관리자 및 사이트 소유자 |

| Start Unscheduled Scans(예약되지 않은 스캔 시작) | 액세스 가능한 사이트의 스캔을 일회씩 수동으로 시작합니다(스캔 설정 구성 기능은 포함하지 않음). | 글로벌 관리자, 보안 관리자 및 사이트 소유자, 자산 소유자 |

| Purge Site Asset Data(사이트 자산 데이터 삭제) |

액세스 가능한 사이트에서 자산 데이터를 수동으로 삭제합니다. 사전 요구 사항: 이 권한이 있는 사용자에게는 다음 중 하나의 권한도 있어야 합니다. 사이트 자산 데이터 확인, 그룹 자산 데이터 확인 |

글로벌 관리자 |

| Manage Site Access(사이트 액세스 관리) | 사이트에 대한 사용자 액세스를 부여하거나 제거합니다. | 글로벌 관리자 |

이러한 권한은 사용자에게 액세스가 부여된 자산 그룹에만 적용됩니다.

| 권한 | 설명 | 역할 |

|---|---|---|

| Manage Dynamic Asset Groups(동적 자산 그룹 관리) |

동적 자산 그룹을 생성합니다. 사용자 액세스를 제외한 모든 액세스 가능한 동적 자산 그룹 속성을 삭제 및 구성합니다. 모든 사이트에 암시적인 액세스 권한이 있습니다. 참고: 이 권한이 있는 사용자는 조직의 모든 자산 데이터를 확인할 수 있습니다. |

글로벌 관리자 |

| Manage Static Asset Groups(정적 자산 그룹 관리) |

정적 자산 그룹을 생성합니다. 사용자 액세스를 제외한 모든 액세스 가능한 정적 자산 그룹 속성을 삭제 및 구성합니다. 사전 요구 사항: 이 권한이 있는 사용자에게는 다음의 권한 및 정적 자산 그룹을 효과적으로 관리하기 위해 최소한 하나의 사이트에 대한 액세스 권한도 있어야 합니다. 그룹 자산 관리, 그룹 자산 데이터 확인 |

글로벌 관리자 |

| View Group Asset Data(그룹 자산 데이터 확인) | IP 주소, 설치된 소프트웨어 및 취약점을 포함해 액세스 가능한 자산 그룹의 모든 자산에 대해 검색된 정보를 확인합니다. | 글로벌 관리자, 보안 관리자 및 사이트 소유자, 자산 소유자, 사용자 |

| Manage Group Assets(그룹 자산 관리) |

정적 자산 그룹에서 자산을 추가 또는 삭제합니다. 참고: 이 권한에는 기본적인 자산 정의 또는 검색된 자산 데이터를 삭제할 수 있는 권한이 포함되지 않습니다. 사전 요구 사항: 이 권한이 있는 사용자에게는 다음의 권한도 있어야 합니다. 그룹 자산 데이터 확인 |

글로벌 관리자 |

| Manage Asset Group Access(자산 그룹 액세스 관리) | 자산 그룹에 대한 사용자 액세스를 부여하거나 제거합니다. | 글로벌 관리자 |

보고서 생성 권한은 사용자에게 액세스가 부여된 자산에만 적용됩니다. 다른 보고서 권한은 어떠한 액세스의 영향도 받지 않습니다.

| 권한 | 설명 | 역할 |

|---|---|---|

| Create Reports(보고서 생성) |

액세스 가능한 사이트에 대한 보고서를 생성 및 소유하고 사용자 액세스를 제외하고 소유한 보고서의 모든 속성을 구성합니다. 사전 요구 사항: 이 권한이 있는 사용자에게는 다음 중 하나의 권한도 있어야 합니다. 사이트 자산 데이터 확인, 그룹 자산 데이터 확인 |

글로벌 관리자, 보안 관리자 및 사이트 소유자, 자산 소유자, 사용자 |

| 제한된 보고서 섹션 사용 |

제한된 섹션으로 보고서 템플릿을 생성하고 제한된 섹션으로 템플릿을 사용하기 위한 보고서를 구성합니다. 사전 요구 사항: 이 권한이 있는 사용자에게는 다음 중 하나의 권한도 있어야 합니다. 보고서 템플릿 관리 |

글로벌 관리자 |

| Manage Report Access(보고서 액세스 관리) | 소유한 보고서에 대한 사용자 액세스를 부여하거나 제거합니다. | 글로벌 관리자 |

이러한 권한은 사용자에게 액세스가 부여된 자산에만 적용됩니다.

| 권한 | 설명 | 역할 |

|---|---|---|

| Create Tickets(티켓 생성) |

취약점 문제 해결 작업을 위한 티켓을 생성합니다. 사전 요구 사항: 이 권한이 있는 사용자에게는 다음 중 하나의 권한도 있어야 합니다. 사이트 자산 데이터 확인, 그룹 자산 데이터 확인 |

글로벌 관리자, 보안 관리자 및 사이트 소유자, 자산 소유자, 사용자 |

| Close Tickets(티켓 종료) |

취약점 문제 해결 작업을 위한 티켓을 종료 또는 삭제합니다. 사전 요구 사항: 이 권한이 있는 사용자에게는 다음 중 하나의 권한도 있어야 합니다. 사이트 자산 데이터 확인, 그룹 자산 데이터 확인 |

글로벌 관리자, 보안 관리자 및 사이트 소유자, 자산 소유자, 사용자 |

이러한 권한은 사용자에게 액세스가 부여된 사이트 또는 자산 그룹에만 적용됩니다.

| 권한 | 설명 | 역할 |

|---|---|---|

| Submit Vulnerability Exceptions(예외 처리된 취약점 제출) | 취약점을 보고서에서 제외하기 위한 요청을 제출합니다. 사전 요구 사항: 이 권한이 있는 사용자에게는 다음 중 하나의 권한도 있어야 합니다. 사이트 자산 데이터 확인, 그룹 자산 데이터 확인 |

글로벌 관리자, 보안 관리자 및 사이트 소유자, 자산 소유자, 사용자 |

| Review Vulnerability Exceptions(취약점 예외 처리 검토) |

취약점을 보고서에서 제외하기 위한 요청을 승인 또는 거부합니다. 사전 요구 사항: 이 권한이 있는 사용자에게는 다음 중 하나의 권한도 있어야 합니다. 사이트 자산 데이터 확인, 그룹 자산 데이터 확인 |

글로벌 관리자 |

| Delete Vulnerability Exceptions(취약점 예외 처리 삭제) |

예외 처리된 취약점 및 예외 처리 요청을 삭제합니다. 사전 요구 사항: 이 권한이 있는 사용자에게는 다음 중 하나의 권한도 있어야 합니다. 사이트 자산 데이터 확인, 그룹 자산 데이터 확인 |

글로벌 관리자 |

글로벌 관리자의 역할은 여러 부분에서 다른 사전 설정 역할과 다릅니다. 이 역할은 사이트 또는 자산 그룹 액세스의 제한을 받지 않습니다. 다른 모든 사전 설정 또는 사용자 지정 역할에 사용 가능한 모든 권한을 갖습니다. 사용자 지정 역할에는 제공되지 않는 다음의 권한도 포함:

보안 관리자 및 사이트 소유자 역할에 포함되는 권한:

이 두 역할 사이의 유일한 차이점은 보안 관리자가 액세스 가능한 사이트 및 자산 그룹에서 작업할 수 있다는 것입니다. 반면 사이트 소유자의 역할은 사이트로 제한됩니다.

액세스 가능한 사이트 및 자산 그룹에서 자산 소유자의 역할에 포함되는 권한:

“사용자”는 일반적인 의미로 모든 Nexpose 계정 소유자를 말할 수 있지만 대문자 U로 강조된 사용자(User)는 사전 설정된 역할 중 하나를 가리킵니다. 이 역할은 스캔 권한을 포함하지 않는 유일한 역할입니다. 액세스 가능한 사이트 및 자산 그룹에서 사용자의 역할에 포함되는 권한:

이 역할은 ControlsInsight에 대한 전체 액세스를 제공하며 Nexpose에 대한 액세스는 제공하지 않습니다.

관리 페이지의 사용자 링크는 사용자 계정 생성 및 관리 페이지에 대한 액세스를 제공합니다. 사용자 페이지를 보려면 사용자 옆 관리를 클릭합니다. 이 페이지에서 조직의 모든 계정 목록을 확인할 수 있습니다. 각 계정의 마지막 로그온 날짜와 시간이 표시되므로 사용을 모니터링하고 더 이상 사용하지 않는 계정을 삭제할 수 있습니다.

애플리케이션이 사용자 구성 패널을 표시합니다. 계정 편집 절차는 새로운 사용자 계정 생성 절차와 동일합니다. 일반적인 사용자 계정 속성 구성을 참조하십시오.

계정을 삭제하겠느냐고 묻는 대화 상자가 나타납니다.

해당 계정이 보고서 생성에 사용되었거나 이 계정에 티켓이 할당된 경우 애플리케이션이 해당 보고서 또는 티켓을 재할당 또는 삭제하라는 대화 상자를 표시합니다. 완료된 문제 또는 오래된 정보를 포함하는 오래된 보고서와 관련된 보고서 또는 티켓을 삭제할 수 있습니다.

사용자 구성 패널에서 일반적인 사용자 계정 속성을 지정할 수 있습니다.

사용자 계정 속성 구성 방법:

외부 소스로 인증된 사용자 계정을 생성하기 전에 외부 인증 소스를 정의해야 합니다. 사용자 인증을 위해 외부 소스 사용을 참조하십시오.

추후 체크박스를 다시 클릭해 확인 표시를 제거하면 이 계정을 삭제하지 않고 해제할 수 있습니다.

새로운 사용자에게 역할 및 권한을 할당하면 이러한 사용자의 보안 콘솔 기능에 대한 액세스를 제어할 수 있습니다.

새로운 사용자에게 역할 및 권한을 할당하는 방법:

역할을 선택하면 보안 콘솔이 해당 역할에 대한 간략한 설명을 표시합니다.

5가지 기본 역할에서 하나를 선택하면 보안 콘솔이 해당 역할의 체크 박스를 자동으로 선택합니다.

글로벌 관리자에게는 모든 사이트에 대한 액세스가 자동적으로 부여됩니다. 보안 관리자, 사이트 관리자, 시스템 관리자 또는 관리자 권한이 없는 사용자는 글로벌 관리자가 승인한 사이트에만 액세스할 수 있습니다.

사용자에게 특정한 사이트에 대한 액세스 부여 방법:

새로운 사이트가 사이트 액세스 페이지에 나타납니다.

글로벌 관리자에게는 모든 자산 그룹에 대한 액세스가 자동적으로 부여됩니다. 사이트 관리자인 사용자는 자산 그룹에 액세스할 수 없습니다. 보안 관리자, 시스템 관리자 또는 관리자 권한이 없는 사용자는 글로벌 관리자가 승인한 액세스 그룹에만 액세스할 수 있습니다.

사용자에게 자산 그룹 액세스 부여 방법:

보안 콘솔이 조직의 모든 자산 그룹의 목록이 있는 상자를 표시합니다.

새로운 자산 그룹이 자산 그룹 액세스 페이지에 나타납니다.

Nexpose를 외부 인증 소스와 통합할 수 있습니다. 이러한 소스 중 하나를 사용하면 기존의 인프라를 활용해 사용자 계정을 더욱 쉽게 관리할 수 있습니다.

이 애플리케이션이 SSO(Single Sign On) 외부 인증을 제공하는 두 가지 소스:

또한 이 애플리케이션이 지속적으로 지원하는 2개의 내부 사용자 계정 저장소:

외부 소스로 인증된 사용자 계정을 생성하기 전에 외부 인증 소스를 정의해야 합니다.

보안 콘솔이 LDAP/AD 구성이라고 표시된 박스를 표시합니다.

注意: LDAP 서버 구성을 위해 정규화된 도메인 이름은 모두 대문자로 입력하는 것이 좋습니다. 예: SERVER.DOMAIN.EXAMPLE.COM

기본 LDAP 포트 번호는 389 또는 636이며 636은 SSL에 사용됩니다. 글로벌 카탈로그가 있는 Microsoft AD의 기본 포트 번호는 3268 또는 3269이며 3269는 SSL에 사용됩니다.

注意: SSL LDAP가 아닌 연결에는 PLAIN을 사용하지 않는 것이 좋습니다.

LDAP 사용자 인증을 허용하기 위한 SASL(Simple Authentication and Security Layer) 인증 방법은 IETF(Internet Engineering Task Force)에 의해 문서 RFC 2222(http://www.ietf.org/rfc/rfc2222.txt)에서 정의되어 있습니다. 이 애플리케이션은 GSSAPI, CRAM-MD5, DIGEST-MD5, SIMPLE 및 PLAIN 방법의 사용을 지원합니다.

애플리케이션이 사용자 인증을 시도하면서 대상 LDAP 서버를 쿼리합니다. 이 서버의 LDAP 및 AD 디렉토리는 대상 디렉토리에서 정의되지 않은 컨텍스트에 대한 요청을 처리할 수 있는 다른 디렉토리 서버에 대한 정보를 포함할 수 있습니다. 이런 경우 대상 서버는 레퍼럴 메시지를 애플리케이션에 반환하며 그 후 애플리케이션은 이러한 추가적인 LDAP 서버에 접속할 수 있습니다. LDAP 레퍼럴에 대한 내용은 문서 LDAPv3 RFC 2251을 참조하십시오(http://www.ietf.org/rfc/rfc2251.txt).

애플리케이션이 트리의 특정한 부분에서 검색을 수행하도록 하려면 CN=sales,DC=acme,DC=com과 같은 검색 기준을 입력합니다.

속성 매핑 선택에 따라 다음 3개의 필드에 나타나는 기본 값이 달라집니다. 예를 들어 LDAP 속성 Login ID는 사용자의 로그인 ID에 매핑됩니다. AD 매핑을 선택하면 기본값은 sAMAccountName입니다. AD 글로벌 카탈로그 매핑을 선택하면 기본값은 userPrincipalName입니다. LDAP 매핑을 선택하면 기본값은 uid입니다.

보안 콘솔이 인증 페이지를 표시하고 LDAP/AD 인증 소스 목록이 나타납니다.

Kerberos 인증 소스 추가 방법:

보안 콘솔이 Kerberos 영역 구성이라고 표시된 상자를 표시합니다.

보안 콘솔이 기본 영역은 해제할 수 없다는 경고를 표시합니다.

보안 콘솔이 인증 페이지를 표시하고 새로운 Kerberos 배포 센터 목록이 나타납니다.

외부 인증 소스를 정의한 후 이러한 소스를 통해 인증되는 사용자에 대한 계정을 생성할 수 있습니다.

보안 콘솔이 사용자 구성 패널을 표시합니다.

일반 페이지의 인증 방법 드롭다운 목록에 사용자가 보안 콘솔 구성 파일에 정의해 놓은 인증 소스가 포함되어 있습니다.

注意: 외부 인증 사용자로서 인터페이스에 로그온한 후 페이지 오른쪽 상단 모서리에서 사용자 이름 링크를 클릭하면 보안 콘솔이 암호를 포함한 사용자 계정 정보를 표시합니다. 하지만 해당 페이지에서 암호를 변경하면 애플리케이션은 이러한 변경 사항을 적용하지 않습니다.

기본 사용자 저장 인증은 Nexpose 사용자 옵션으로 나타납니다.

Active Directory 옵션은 보안 콘솔 구성 파일에서 지정한 LDAP 인증 소스를 나타냅니다.

외부 인증 소스를 선택하면 애플리케이션은 암호 필드를 해제합니다. 이 애플리케이션은 외부 소스를 통해 인증된 사용자의 암호 변경 기능을 지원하지 않습니다.

Kerberos를 통해 사용자를 인증하는 경우 연결에 사용할 수 있는 티켓 암호화 유형을 지정해 Kerberos 소스로의 연결을 위한 보안을 강화할 수 있습니다. 티켓 암호화 유형 지정 단계:

default_tkt_enctypes=<encryption_type encryption_type>

지정할 수 있는 티켓 암호화 유형:

예:

default_tkt_enctypes= aes128-cts-hmac-sha1-96 aes256-cts-hmac-sha1-96

이러한 변경 사항은 다음 시작 시 적용됩니다.

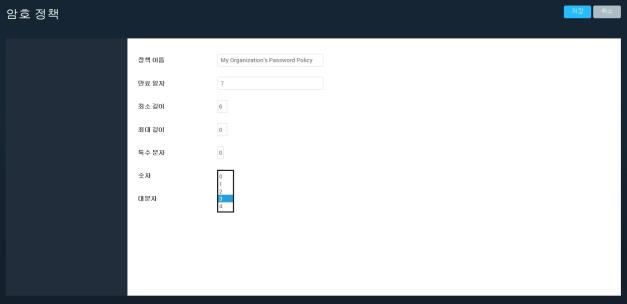

글로벌 관리자는 Nexpose 설치 시 암호 정책을 사용자 지정할 수 있습니다. 이렇게 하는 이유 중 하나는 조직의 특정 암호 기준에 맞게 암호를 구성하기 위해서입니다.

注意: 암호 정책을 업데이트하면 새로운 사용자에게 적용되며 기존 사용자는 암호 변경 시 적용됩니다. 기존 사용자에게 암호 변경 의무는 없습니다.

암호 정책 사용자 지정:

암호 정책 구성 탐색

注意: 최대 길이를 제한하지 않으려면 최대 길이를 0으로 설정합니다.

예: 이 정책은 테스트 정책이라 불리며 최소 길이는 8자, 최대 길이는 24자, 최소 1개의 대문자, 최소 1개의 숫자, 최소 1개의 특수 문자를 요구합니다.

암호 정책이 설정되면 사용자 구성 페이지에서 적용됩니다.

새 암호를 입력하면서 암호 요건이 충족되면 요건 목록의 항목이 빨간색에서 녹색으로 바뀝니다.

사용자가 새 암호를 입력하면서 목록의 요건이 충족되면 빨간색에서 녹색으로 바뀝니다.

모든 요건을 충족시키지 못하는 암호를 저장하려고 하면 오류 메시지가 표시됩니다.