すべての発見された脆弱性は、セキュリティ・コンソール・ウェブ・インターフェースの脆弱性 表に表示されます。組織は、特定の脆弱性をレポートに現れないよう、またはリスク・スコアに影響を与えないよう、除外することが可能です。

脆弱性のレポートからの除外については、考えられる理由がいくつかあります。

補完コントロール: ネットワーク・マネージャーは特定の脆弱性のセキュリティ・リスクを軽減しているかと思いますが、技術的にいえば、それにより組織のPCIへの準拠が妨げられる可能性があります。これらの脆弱性を特定の状況下でレポートから除外することは、許容可能です。例えば、本アプリケーションがファイアウォールの後ろのアセット上で、そのファイアウォールを通るアクセスが認められているため脆弱であるサービスを発見したとします。この脆弱性はアセット/サイトの監査不合格に繋がる可能性があるのですが、商用側では、このファイアウォールにより、通常の状況下でのリアル・リスクが低減していると異議を唱える可能性があります。また当該ネットワークは、ホストまたはネットワークベースの侵入防止システムを配置して、さらにリスクを低減している可能性があります。

許容可能な利用:組織は、本アプリケーションにより脆弱性と解釈される可能性のある、特定の慣行を合法的に利用しているかもしれません。例えば、匿名FTPアクセスは慎重に検討すべき慣行ですが、脆弱性ではありません。

許容可能なリスク: 特定の状況において、脆弱性がもたらすセキュリティリスクが低度であり、その改善策の費用が高額過ぎる/作業量が膨大過ぎる場合は、脆弱性を改善しないことが選好される可能性があります。例えば、脆弱性に特定のパッチを適用することでアプリケーションの機能が妨げられる可能性があります。パッチを適用したシステム上で当該アプリケーションが動作するようリエンジニアリングすることは、特にその脆弱性によりもたらされるリスクが最低限である場合、あまりにも時間、費用、その他のリソースがかかり過ぎて正当化できない場合があります。

誤検知:PCIの基準によると、商業者は誤検知をレポートして、PCI監査において認定セキュリテイ審査機関(QSA)または認定スキャンベンダー(ASV)による検証・容認を可能にすることが求められています。以下は、監査レポートから誤検知を除外することが適切だと考えられるシナリオです。すべてのケースにおいて、QSAまたはASVが例外を承認する必要があります。

バックポートは誤検知を引き起こす可能性があります。例えば、古いRed Hatサーバー上にインストールされたApacheアップデートにより、誤検知として除外すべき脆弱性が生成される場合があります。

エクスプロイトにより1つ以上のアセット上で誤検知がレポートされた場合、これらの結果を除外することは適切であると思われます。

注意: サーベンス・オクスリー法(SOX)といった連邦規制に準拠するため、例外のリクエスト・承認に関与した人員、関連する日付、および例外に関する情報といった脆弱性の例外の詳細を文書化することは、多くの場合非常に重要です。

脆弱性の例外に取り組むために使用できる機能は、許可により異なります。ご自身に何の許可があるのか分からない場合は、グローバル管理者までお問い合わせください。

脆弱性の例外のワークフローには3つの許可が関連しています:

例外について検討が行われたことがない脆弱性を含め、すべての脆弱性に例外ステータスがあります。例外に対して行うことができるアクションの範囲は、以下の表に示すように、例外のステータスやユーザーが持つ許可により異なります:

| 脆弱性が以下の例外ステータスを持つ場合... | ...およびあなたが以下の許可を持っている場合... | ...以下のアクションが実行で きる |

|---|---|---|

|

例外について送信されたことが 1 度 |

例外リクエストを送信 | 例外リクエストを送信する |

| 以前承認され、その後削除または期限切れとなった | 例外リクエストを送信 | 例外リクエストを送信する |

| レビュー中(送信済みだが、承認も却下もされていない) | 脆弱性の例外をレビュー | リクエストを承認または却下する |

| 別のインスタンス、アセット、またはサイトについて除外済み | 例外リクエストを送信 | 例外リクエストを送信する |

| レビュー中(あなたにより送信済み) | 例外をリコールする | |

| レビュー中(送信済みだが、承認も却下もされていない) | 脆弱性の例外を削除 | リクエストを削除する |

| 承認 | 脆弱性の例外をレビュー | 承認の詳細を表示・変更するが、承認は覆さない |

| 却下 | 例外リクエストを送信 | 別の例外リクエストを送信する |

| 承認または却下 | 脆弱性の例外を削除 | 例外を削除し、それにより承認を覆す |

脆弱性は、特定アセット上で1回または複数回発見される場合があります。また脆弱性は、何百ものアセット上で発見される場合があります。脆弱性の例外のリクエストを送信する前に、その脆弱性のインスタンスはこれまでいくつ発見されているか、およびいくつのアセットが影響を受けているかをレビューしてください。さらには、影響を受けた各アセットを取り囲む状況を理解することも重要です。リクエスト送信時に以下のオプションのいずれかを利用して、例外の範囲を制御可能です:

グローバルな脆弱性の例外とは、例外となった脆弱性を持つ環境内のあらゆるアセット上で、本アプリケーションはその脆弱性をレポートしないという意味です。グローバルな例外のリクエストを送信できるのは、グローバル管理者のみです。

例外をリクエストする脆弱性を特定します。脆弱性を特定する方法はいくつかあります。以下はグローバルな例外に適する、最も簡単な方法です。

例外リクエストを作成・送信します。

このコラムには、いくつかの可能なアクションの1つが表示されます。その脆弱性の例外リクエストがこれまでに送信されたことがない場合は、当該コラムに除外アイコンが表示されます。送信されその後却下された場合、そのコラムには再送信アイコンが表示されます。

ヒント: 脆弱性に例外以外のアクションアイコンが表示されている場合は、脆弱性の例外許可を理解するをご参照ください。

脆弱性の例外ダイアログボックスが現れます。例外リクエストが以前送信されその後却下された場合、表示されている却下の理由およびレビューアのユーザー名を読んでください。これは、この脆弱性の処理についての以前の決定を追跡するために役立ちます。

例外の理由の情報については、脆弱性除外のケースを理解するをご参照ください。

これらは、レビューアがリクエストの理由を理解するために特に役立ちます。

注意: ドロップダウンリストから理由としてその他を選択した場合、追加コメントは必須です。

注意: 脆弱性の例外を送信および承認できるのは、グローバル管理者のみです。

例外を確認します(送信および承認を行った場合)。

例外を承認すると、その脆弱性は脆弱性ページのリストに表示されなくなります。

コンソールに管理ページが表示されます。

注意: 複数サイトで一致するアセットをリンクさせるオプションを2015年4月8日の製品アップデート以降に有効化させた場合、リンクオプションを有効化した後に、このウェブ・インターフェース機能を利用してサイトの脆弱性を除外することはできません。本オプション有効化前にウェブ・インターフェースで作成したサイトレベルの例外は、引き続き適用されます。複数サイトでアセットをリンクするをご覧ください。API を利用して、サイトレベルで脆弱性を除外することが可能です。API ガイドをご参照ください。

注意: スキャンのページ内の脆弱性情報は、その特定のスキャン・インスタンス固有のものです。脆弱性を将来のスキャンから除外するため、サイトまたは脆弱性リストといったより累積的なレベルで、例外を作成する機能を利用可能です。

例外をリクエストする脆弱性を特定します。脆弱性を特定する方法はいくつかあります。以下はサイト別の例外に適する、最も簡単な方法です:

セキュリティ・コンソールに脆弱性ページが表示されます。

または

セキュリティ・コンソールにアセットページが表示されます。

セキュリティ・コンソールにサイトページが表示されます。

セキュリティ・コンソールに選択したサイトのページが表示されます。

セキュリティ・コンソールに選択したアセットのページが表示されます。

個々の例外リクエストを作成および送信します。

注意: 脆弱性に除外以外のアクションリンクが表示されている場合は、脆弱性除外のケースを理解するをご参照ください。

脆弱性の例外ダイアログボックスが現れます。例外リクエストが以前送信されその後却下された場合、表示されている却下の理由およびレビューアのユーザー名を読んでください。これは、この脆弱性の処理についての以前の決定を追跡するために役立ちます。

例外の理由の情報については、脆弱性除外のケースを理解するをご参照ください。

これらは、レビューアがリクエストの理由を理解するために特に役立ちます。ドロップダウンリストから理由としてその他を選択した場合、追加コメントは必須です。

例外をリクエストする脆弱性を特定します。脆弱性を特定する方法はいくつかあります。以下はアセット別の例外に適する、最も簡単な方法です。

セキュリティ・コンソールに脆弱性ページが表示されます。

または

セキュリティ・コンソールにアセットページが表示されます。

セキュリティ・コンソールに選択したアセットのページが表示されます。

単一の例外リクエストを作成および送信します。

注意: 脆弱性に除外以外のアクションリンクが表示されている場合は、脆弱性の例外のステータスおよびワークフローを理解するをご参照ください。

脆弱性の例外ダイアログボックスが現れます。例外リクエストが以前送信されその後却下された場合、表示されている却下の理由およびレビューアのユーザー名を読んでください。これは、この脆弱性の処理についての以前の決定を追跡するために役立ちます。

注意: ドロップダウンリストから理由としてその他を選択した場合、追加コメントは必須です。

これらは、レビューアがリクエストの理由を理解するために特に役立ちます。

複数の同時例外リクエストを作成および送信(または再送信)します。

この手順は、例えばすべて同一の補完コントロールを持っているなど、多数の脆弱性を除外する場合に有用です。

または

表に表示されているすべての脆弱性を選択するには、最上行のチェックボックスをクリックします。その後、ポップアップオプション可視化を選択を選択します。

複数の脆弱性を選択しその後選択をキャンセルしたい場合、最上行をクリックします。その後、ポップアップオプションすべてをクリアを選択します。

注意: すべてのリストされた脆弱性を除外するよう選択すると、除外されていない脆弱性にのみ適用されます。例えば、脆弱性 表にレビュー中の/却下された脆弱性が含まれている場合、それらにグローバル除外は適用されません。グローバル再送信についても同様で、 リストされている脆弱性で、除外が却下されたことのあるものにのみ適用されます。

例外を確認します(送信および承認を行った場合)。例外を承認すると、その脆弱性は脆弱性ページのリストに表示されなくなります。

セキュリティ・コンソールに管理ページが表示されます。

脆弱性の単一インスタンスについて例外を作成する場合、本アプリケーションはデバイス、ポート、および追加のデータが一致する場合には、アセットに対して脆弱性をレポートしません。

例外をリクエストする脆弱性のインスタンスを特定します。脆弱性を特定する方法はいくつかあります。以下はサイト別の例外に適する、最も簡単な方法です。

単一の例外リクエストを作成および送信します。

注意: 脆弱性に除外以外のアクションリンクが表示されている場合は、脆弱性の例外のステータスおよびワークフローを理解するをご参照ください。

脆弱性の例外ダイアログボックスが現れます。例外リクエストが以前送信されその後却下された場合、ボックス上部の注釈において、却下の理由およびレビューアのユーザー名を閲覧することができます。ドロップダウンリストから例外リクエストの理由を選択します。例外の理由の情報については、脆弱性除外のケースを理解するをご参照ください。

ドロップダウンリストから理由としてその他を選択した場合、追加コメントは必須です。

複数の同時例外リクエストを再送信します。

この手順は、例えばすべて同一の補完コントロールを持っているなど、多数の脆弱性を除外する場合に有用です。

または

複数の脆弱性を選択しその後選択をキャンセルしたい場合、最上行をクリックします。その後、ポップアップオプションすべてをクリアを選択します。

注意: すべてのリストされた脆弱性を除外するよう選択すると、除外されていない脆弱性にのみ適用されます。例えば、脆弱性 表にレビュー中の/却下された脆弱性が含まれている場合、それらにグローバル除外は適用されません。グローバル再送信についても同様で、 リストされている脆弱性で、除外が却下されたことのあるものにのみ適用されます。

例外を確認します(送信および承認を行った場合)。例外を承認すると、その脆弱性は脆弱性ページのリストに表示されなくなります。

コンソールに管理ページが表示されます。

あなたが送信した脆弱性の例外のリクエストのステータスがレビュー中のままである場合は、リクエストをリコールまたはキャンセルすることが出来ます。

例外リクエストを特定して、レビュー中のままであることを確認します。ロケーションは、例外の範囲により異なります。例えば、単一アセット上の脆弱性のすべてのインスタンスについての例外である場合、当該脆弱性の詳細ページの影響表でそのアセットを特定します。例外コラム内のリンクがレビュー中であれば、リコールできます。

単一リクエストをリコールします。

例外コラム内のリンクが除外に変わります。

複数の同時例外リクエストをリコールします。

この手順は、例えば送信後にレポートに含めることが必要になったなど、多数のリクエストをリコールする場合に有用です。

または

複数の脆弱性を選択しその後選択をキャンセルしたい場合、最上行をクリックします。その後、ポップアップオプションすべてをクリアを選択します。

注意: すべてのリストされた脆弱性をリコールするよう選択すると、レビュー中である脆弱性にのみ適用されます。例えば、脆弱性 表に除外されていない脆弱性が含まれている場合、または除外について却下された脆弱性が含まれている場合、それらにグローバルリコールは適用されません。

脆弱性の例外リクエストをレビューするにあたり、承認または却下のいずれかが可能です。

複数のリクエストをレビュー対象として選択するには、希望する行をそれぞれ選択します。

または最上行を選択して、すべてのリクエストをレビュー対象として選択します。

複数のリクエストを選択すると、例えば同じ理由により複数のリクエストを承認または却下することが分かっている場合に役立ちます。

リクエストをレビューします。

レビュー決定の期限日を選択する場合、カレンダーアイコンをクリックして日付を選択します。例えば、PCI監査を完了するまでに限り例外を有効にするというケースが考えられます。

注意: また、チェックボックス最上行をクリックしてすべてのリクエストを選択し、その後1ステップで承認/却下可能です。

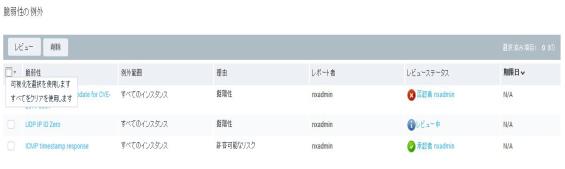

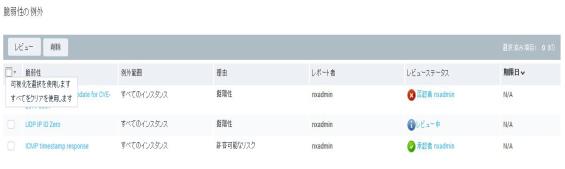

レビューの結果が、レビュー・ステータスコラム内に現れます。

複数のリクエストを選択してレビューする

例外の削除は、承認済みのリクエストを無効とする、ただ一の方法です。

例外または例外リクエストを特定します。

コンソールに管理ページが表示されます。

複数のリクエストを削除対象として選択するには、希望する行をそれぞれ選択します。

または最上行を選択して、すべてのリクエストを削除対象として選択します。

リクエストを削除します。

当該エントリが脆弱性の例外リスト表に表示されなくなります。影響を受けた脆弱性が適切な脆弱性リスト内に除外アイコン付きで表示されます。これは、適切な許可を持つユーザーがそれに関する例外リクエストを送信可能であるということを意味します。

デフォルトのレポートカード・テンプレートに基づきレポートを生成すると、各脆弱性の例外がその例外の理由付きで脆弱性リストに表示されます。

脆弱性の例外は、改善プロジェクトの優先順位付けおよびコンプライアンス監査に重要である場合があります。レポート・テンプレートには、例外専用のセクションがあります。脆弱性の例外をご参照ください。XMLレポートおよびCSVレポートでも、例外情報を利用可能です。

XML: 脆弱性テスト・ステータス属性は、例外により抑制された以下の脆弱性の値のいずれかに設定されます:

exception-vulnerable-exploited - 露呈(exploited)した脆弱性の抑止的な例外

exception-vulnerable-version - バージョンチェック後による脆弱性の抑止的な例外

exception-vulnerable-potential - 潜在的な脆弱性の抑止的な例外

CSV: 脆弱性結果のコード列は、例外により抑制された以下の脆弱性の値のいずれかに設定されます。各コードは脆弱性のチェックの結果に対応しています: