基本レポートを作成するには以下のステップを行います:

以下のタイプのレポートについては、追加の設定ステップがあります:

基本レポート設定が完了したら、レポートの配布といった追加のプロパティを設定するオプションが与えられます。

レポートを保存して実行する、または今後の利用のために保存だけを行なうオプションがあります。例えば、保存したレポートがあり追加のサイトを含めて1回実行したい場合、そのサイトを追加し、保存して実行、元の設定に戻し、その後保存します。レポートを表示・編集・実行する をご参照ください。

セキュリティ・コンソールにレポートを作成パネルが表示されます。

レポートを作成パネル

pciと入力すると、PCIテンプレートのみが表示されるようになります。検索結果はテンプレートのタイプに依存しており、これらは文書テンプレートまたはエクスポートテンプレートのいずれかです。どちらのテンプレートタイプが必要か分からない場合、すべてを選択して利用可能な全テンプレートを検索します。

レポートテンプレートを検索

注意: 閉じる(X)をクリックしてテンプレートを検索フィールドをリセットすると、全テンプレートがアルファベット順に表示されます。

セキュリティ・コンソールに、参照用のテンプレートサムネイル画像が表示されます(選択したテンプレートタイプによります)。すべてオプションを選択した場合、利用可能な全テンプレートを参照できるようになります。左右のスクロール矢印をクリックしてテンプレートを参照します。

テンプレートの名前にカーソルを合わせると、説明が表示されます。

レポート・テンプレートを選択する

また、(先のスクリーンショットでハイライト表示されている)サムネイルの右下角のプレビューアイコンをクリックすると、テンプレートのプレビューを拡大/クリックスルーできます。これは、テンプレートにより提供されるセクションや情報の種類の確認に役立つ場合があります。

希望のテンプレートを見つけたら、サムネイルをクリックします。テンプレートがハイライトされ、右上角に選択済みのラベルが表示されます。

ヒント: ニーズに最適なテンプレートを選択するのに支援が必要な場合は、利用可能な全レポート・テンプレートの説明をご参照ください。

コンプライアンスのPCI認証またはPCIエクゼクティブサマリーテンプレート、または上記いずれかのテンプレートのセクションから成るカスタムテンプレートを使用している場合、RTF形式の使用のみが可能です。これら2つのテンプレートは特定セクションを手動で入力するため、ASVが必要です。

レポートのデフォルト言語を変更するには、右上角のユーザー名をクリックしてユーザープリファレンスを選択し、ドロップダウンリストから言語を選択します。新規に選択されたデフォルトは、この変更を行った後に作成したレポートに適用されます。変更前に作成したレポートは、レポート設定でアップデートを行わない限り、元の言語のままとなります。

CyberScope XMLエクスポートレポートを設定する

CyberScope XMLエクスポートレポートを設定する場合、米国行政管理予算局発行のCyberScope自動データフィード送信マニュアルに規定されている通りに追加の情報を入力しなければなりません。当該情報により、データを送信するエンティティが特定されます:

詳細については、CyberScope自動データフィード送信マニュアルを参照してください。

3つのフィールドすべてに情報を入力しなければなりません。

XCCDFレポートの1つを作成する場合、およびレポートを作成パネル上でXCCDF形式テンプレートの1つを選択した場合、以下のステップを行います:

注意: XCCDFまたはCyberScope XMLレポートを作成する場合、脆弱性をカテゴリー別にフィルタリングすることはできません。

XCCDF形式のレポート・テンプレートを選択します

ポリシーオプションは、レポートを作成パネルのテンプレートセクション内のXCCDF形式の1つを選択する場合のみ、表示されます。

注意: 「ポリシー・マネージャー・チェックを選択する」で説明されている通り、主なポリシーグループは定期的にアップデートされたポリシーチェックをリリースしています。XCCDFレポート・テンプレートはアップデートポリシーを含むレポートのみを生成します。変更されたばかりのポリシーを含むこの種のレポートを実行可能とするには、スキャンを再実行します。

アセットレポート形式(ARF)エクスポートテンプレートを利用して、セキュリティ設定共通化手順(SCAP)1.2要件に従い、米国政府宛てにポリシーまたはベンチマークスキャン結果を送信できます。これを実行するには、以下のステップを行います:

注意: ARFレポートを実行するには、まずSCAPデータを保存するよう設定したスキャンを実行しなければなりません。ポリシー・マネージャーのチェックを選択するをご参照ください。

レポートがレポートを表示ページに表示されます。

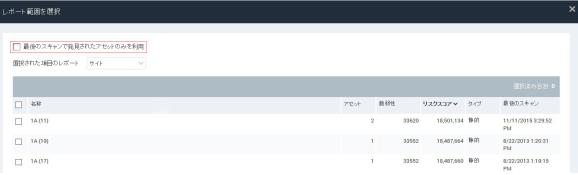

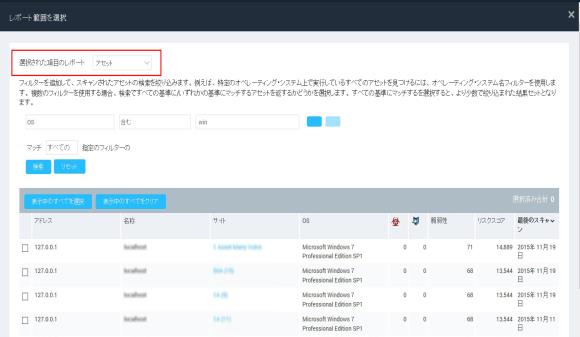

レポート範囲を選択パネル

ヒント: アセットオプションは相互に矛盾するものではありません。サイト、アセット・グループ、および個々のアセットの選択を組み合わせることが可能です。

アセットを選択した場合、セキュリティ・コンソールに検索フィルターが表示されます。フィルター、演算子、最後に値を選択します

例えば、Windowsオペレーティング・システムを実行するアセットについてレポートする場合、オペレーティング・システム・フィルターおよび含む演算子を選択します。テキストフィールドにWindowsと入力します。

検索するフィルターをさらに追加するには、+アイコンをクリックして新規フィルターを設定します。

指定のフィルターの一部/全部に一致させるためのオプションを選択します。一部のフィルターに一致させる場合、通常大規模な結果セットが返されます。全部のフィルターに一致させる場合、通常小規模な結果セットが返されます。なぜなら、複数の基準により検索がより絞り込まれるからです。

表示されているアセットのチェックボックスをクリックして選択します。また最上部のチェックボックスをクリックして、全オプションを選択することも可能です。

レポートするアセットを選択する

範囲セクション

脆弱性のフィルタリングとは、特定の脆弱性をレポートに含める/除外することを意味します。当該フィルタリングによりレポート範囲がより絞り込まれますので、組織内の利害関係者に彼らにとっての最重要セキュリティ関連情報を見せることができます。例えば、最高セキュリティ責任者はリスクの評価にあたり危機的な脆弱性のみを見たいと思っているかもしれません。または潜在的な脆弱性を、改善チームに配布するCSVエクスポートから除外したいという場合もあるかもしれません。

また、カテゴリーに基づいて脆弱性をフィルタリングして、組織の改善プロセスを向上させることも可能です。例えば、セキュリティ管理者は脆弱性をフィルタリングして、あるチーム向けにまたは注意が必要なリスク向けに特化することができます。セキュリティ管理者は、特定タイプの脆弱性または特定のカテゴリリスト内の脆弱性についての情報を含むレポートを作成できます。

またレポートは、あるタイプの脆弱性またはカテゴリリストを除外するよう作成可能です。例えば、環境内にスケジュール化されたパッチプロセスで対処される予定のAdobe Acrobatの脆弱性がある場合、これらのAdobe Acrobatの脆弱性を除くすべての脆弱性を含むレポートを実行可能です。これにより、不必要な情報がフィルタで取り除かれるため読みやすいレポートになります。

注意: APIを通して脆弱性フィルターを管理可能です。詳細については、APIガイドをご参照ください。

IT部門が分散されている組織は、脆弱性レポートを複数のチーム/部門向けに伝播する必要があるかもしれません。これらのレポートに含まれる情報を最も効果的にするには、受け取るチーム向けに情報を特化することが必要です。例えばセキュリティ管理者はOracleデータベースチーム向けに、Oracleデータベースに影響を与える脆弱性のみを含む改善レポートを作成可能です。これらの合理化されたレポートにより、チームは改善作業をより効果的に優先順位付けできるようになります。

セキュリティ管理者は脆弱性のカテゴリー別にフィルタリングを行って、脆弱性が環境内に広がっている度合いや、パッチ中に対処されない脆弱性がどのアセットにあるかを伝えるレポートを作成可能です。またセキュリティ管理者は、スキャンテンプレート編集後にアセット上にこれまで存在した脆弱性のリストを含めることもできます。これらのレポートは、コンプライアンスステータスのモニタリングに利用可能です。また、改善作業の効率アップ徹底にも利用できます。

以下の文書レポート・テンプレートにはフィルタリングされた脆弱性情報が含まれる場合があります:

したがってこれらのセクションを含むレポート・テンプレートには、フィルタリングされた脆弱性情報が含まれる場合があります。カスタム・レポート・テンプレートで情報を微調整をご参照ください。

以下のエクスポート・テンプレートにはフィルタリングされた脆弱性情報が含まれる場合があります:

脆弱性フィルタリングは、以下のレポート・テンプレートはサポートされていません:

脆弱性情報をフィルタリングするには、以下のステップを行います:

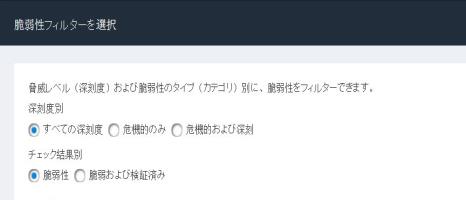

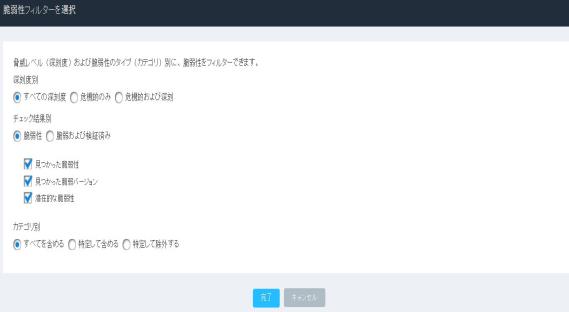

脆弱性フィルターのオプションが表示されます。

脆弱性フィルターを選択セクション

特定のテンプレートにより、以下の検証された脆弱性のみをレポートに含めることができます:基本の脆弱性チェック結果(CSV)、XMLエクスポート、XMLエクスポート2.0、脆弱性別の上位10アセット、脆弱性リスク別の上位10アセット、上位改善策、詳細付きの上位改善策、および脆弱性トレンド。検証された脆弱性に取り組む の詳細をご確認ください。

検証された脆弱性のみを含めるオプションのある脆弱性フィルターを選択セクション

これらは、PCI深刻度レベルでもCVSSスコアでもありません。これらにより、アプリケーションにより割り当てられた数値の深刻度ランキングがマッピングされ、脆弱性ページの脆弱性リスト表に表示されます。スコアの範囲は、1~10です:

1~3=中度、4~7=深刻、および 8~10=クリティカル。

陽性チェック結果のみを含める場合、脆弱オプションを選択します。

結果タイプのチェックボックスを選択して、判定方法に基づき陽性結果をフィルタリング可能です:

すべてのカテゴリを含めると選択する場合は、以下のステップをスキップしてください。

ヒント: メーカー名(Microsoftなど)が付けられているカテゴリは、その製品名が付けられているカテゴリのスーパーセットとして機能可能です。例えばMicrosoftカテゴリ別にフィルタリングすると、Microsoft PathおよびMicrosoft Windowsといった、すべてのMicrosoft製品カテゴリが本質的に含まれます。これはAdobe、Apple、Mozillaといった、その他の「企業」カテゴリにも当てはまります。カテゴリ内の脆弱性を表示するには、脆弱性のチェック設定のステップを設定するをご参照ください。

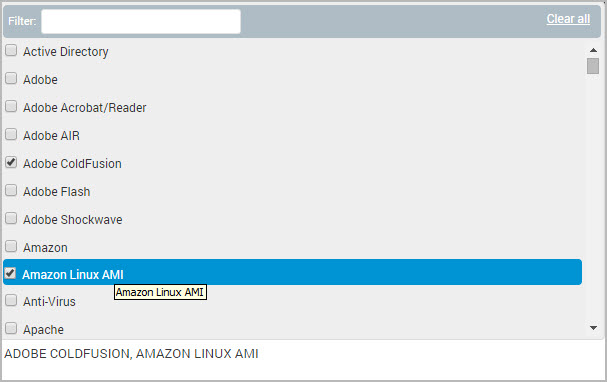

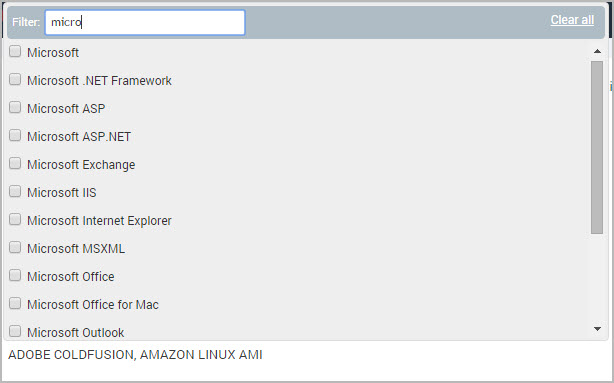

チェックボックスをクリックして、脆弱性カテゴリを選択します

利用可能な全カテゴリがリストされているウィンドウの横の、テキストボックスをクリックします。カテゴリ名の全部/一部をフィルター: テキストボックスに入力して、現れたリストから当該カテゴリを選択します。複数カテゴリに当てはまる名前が入力された場合、これらのカテゴリすべてが現れます。例えば、Adobeまたはadoと入力すると、複数のAdobeカテゴリが現れます。カテゴリを選択すると、ウィンドウ下部のテキストフィールド内に表示されます。

カテゴリリスト別フィルター

いずれかまたは両方の方法を利用すると、選択ウィンドウ下部のフィールド内にすべての選択が現れます。希望の全カテゴリがリストに含まれている場合、ウィンドウの外側をクリックして範囲ページに戻ります選択したカテゴリがテキストボックス内に表示されます。

選択した脆弱性カテゴリが範囲セクション内に現れます。

注意: 脆弱性のカテゴリ別にフィルタリングするよう編集しない限り、既存のレポートにはすべての脆弱性が含まれます。

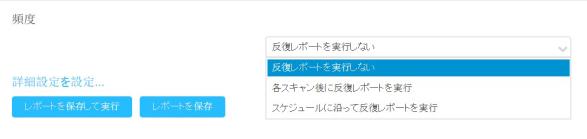

完了したレポートを即座に1回実行するには、各スキャンの後に実行するよう設定します。または繰り返し実行するよう設定します。3つ目のオプションは、各々異なるスキャンテンプレートを持つ、たくさんの異なるサイトに割り当てられているアセットを含むアセット・グループを有している場合に有用です。これらのアセットは頻繁にスキャンが行われ、自動的に定期レポートを実行することは、理に適っています。

レポートの頻度を設定するには、以下のステップを行います:

最初の2オプションのいずれかを選択する場合、以下のステップは無視してください。

オプションのスケジュールを選択すると、セキュリティ・コンソールにスケジュールを設定するためのコントロール機能が表示されます。

または

カレンダーアイコンをクリックして、開始日を選択します。

毎月の指定日を選択すると、当該レポートは毎月、選択されたカレンダーの日付に実行されます。例えばレポートを10月15日に実行するようスケジュール化した場合、当該レポートは毎月15日に実行されるようになります。

毎月の指定曜日を選択すると、当該レポートは毎月、選択されたのと同じ週の曜日に実行されます。例えば最初のレポートを10月15日、その月の第3月曜日に実行するようスケジュール化した場合、当該レポートは毎月第3月曜日に実行されるようになります。

レポートをスケジュールした日付および時刻に1回のみ実行する場合、繰り返し間隔とラベル付けされたフィールドに「0」と入力します。

レポートスケジュールを作成する

レポートをスケジュールし配布する頻度は、ビジネス上のニーズやセキュリティポリシーにより異なります。四半期ごとにエグゼクティブレポートを実行したいかもしれません。Microsoftホットフィックスパッチのリリースを見込んで、毎月脆弱性レポートを実行したいかもしれません。PCIといったコンプライアンスプログラムは、独自のスケジュールを課しています。

レポート生成に必要な時間は、含まれるライブIPアドレスの数、含まれる脆弱性の数(脆弱性が含まれる場合)、およびレポート・テンプレートの詳細のレベルにより異なります。2500以上の脆弱性を持つ100以上のホストのPDFレポートの生成にかかる時間は、10秒未満です。

本アプリケーションは、レポートを生成することが出来、リクエストにより新規スレッドが開始されます。技術的に、サポートされる並行レポートの数に制限はありません。これは必要に応じて、同時に実行するレポートをスケジュールできることを意味します。同時にレポートを大量に生成する(20以上)場合は、通常よりかなり時間がかかる可能性がありため留意する必要があります。

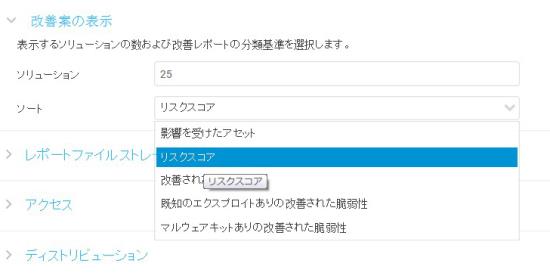

改善プラン・テンプレートでは、最も影響力ある改善ソリューションを判定するための情報が提供されます。改善表示設定を使用して、レポート内に表示するソリューションの数を指定できます。デフォルトは25ソリューションですが、1~1000の数を必要に応じて設定できます。この数が多過ぎると手に負えない程のデータ量のレポートとなったり、少な過ぎるとアセットのある重要なソリューションが抜け落ちているレポートとなったりする可能性があります。

またレポートのデータをソートするための条件を指定することができます。ソリューションは、影響を受ける資産、リスクスコア、修復の脆弱性、既知と修復の脆弱性エクスプロイト、マルウェアキットの修復の脆弱性ごとに並べ替えることができます。

改善表示設定

脆弱性トレンド・テンプレートでは、環境内の脆弱性が経時的にどのように変化するかについての情報が提供されます。レポートの時間範囲を設定して、セキュリティ状況が改善されているかどうか、および、どの点が改善可能であるかを確認できます。レポートの読みやすさやチャートの明確性を保つため、レポートに含めることができるデータポイントは、15に制限されています。設定した時間範囲により、レポートに現れるデータポイント数が制御されます。例えば、データ範囲を2カ月間週に1度の間隔として設定した場合、レポートには8つのデータポイントが生じます。

注意: 本レポート・テンプレートは大量のデータを集約しますので、必ず実行に適した時間にスケジュールを組んでください。各データポイントは、完全なレポートと同等です。完了まで長時間かかる場合があります。

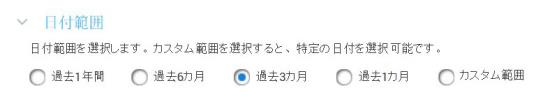

本レポートの時間範囲を設定するには、以下の手順を利用します:

カスタム範囲を設定するには、開始日、終了日を入力し、間隔を日数、月数、年数のいずれかで指定しします。

脆弱性トレンド日付範囲

基本レポート設定が完了したら、レポートの配布といった追加のプロパティを設定するオプションが与えられます。 これらのプロパティには詳細設定を設定...をクリックしてアクセスできます。

頻度セクションのスキャンごとに定期レポートを実行またはスケジュールされた反復レポートを実行のいずれかを選択して、将来にレポートを実行するよう設定した場合レポート頻度を設定するレポート頻度の設定をご参照ください)、レポートを保存をクリックしてレポート設定を保存可能です。または、レポートを保存して実行をクリックして即時に実行可能です。頻度設定の1つを利用して自動実行するようレポートを設定した場合でも、レポートを好きな時に必要に応じて手動で実行可能です。レポートを表示・編集・実行する をご参照ください。

レポートを1度だけ即座に実行するよう設定した場合、レポートを保存して実行できる、または保存だけできるボタンも表示されます。レポートを表示・編集・実行する をご参照ください。

1度のレポートを保存、または保存して実行

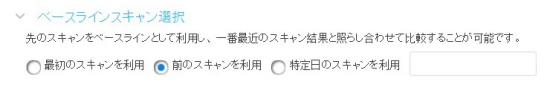

先のスキャンを今後のスキャンと比較するためのベースラインとして指定すると、ネットワークにおける変化を追跡できるようになります。スキャンとスキャンの間で起こり得る変化として、新規の発見アセット・サービス・脆弱性、利用可能でなくなったアセットとサービス、軽減・改善された脆弱性などが挙げられます。

ベースラインの定義を可能とするには、ベースライン比較レポート・テンプレートを選択しなければなりません。新規レポート設定を開始する をご参照ください。

ベースラインスキャン選択