任意時点でスケジュールされていないスキャンを実行することは、さまざまな場面で必要となります。例えば、ゼロデー脆弱性がないかネットワークを評価する場合、または同一脆弱性についてパッチを検証する場合などです。本セクションでは、手動スキャンの開始およびスキャン実行中に行える役立つ作業に関するガイダンスを提供します:

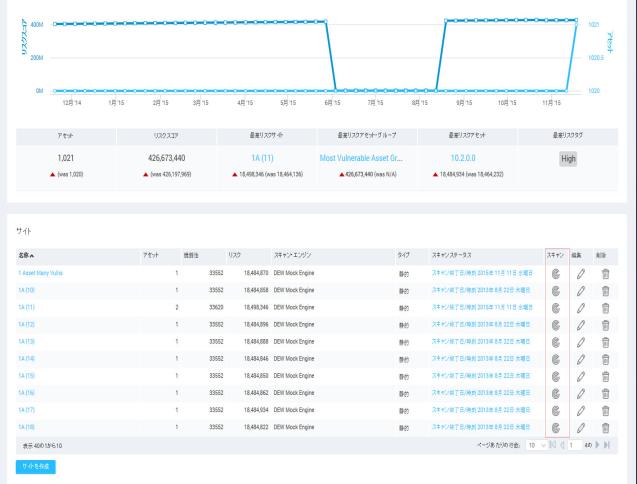

手動スキャンをホームページから今すぐ開始するには、ホームページのサイトリスト表内の任意のサイトのスキャンアイコンをクリックします。または、すべてのサイトの現在のスキャンとラベル付けされた表の下に現れるスキャンボタンをクリックします。

手動スキャンを開始する

または、サイトページか特定サイトのページのスキャンボタンをクリックします。

任意時点で単一アセットをスキャンすることは有用である場合があります。例えば、任意アセットに慎重に扱うべきデータが含まれており、それがゼロデー脆弱性に露出しているかどうかを今すぐ知りたいとします。

単一アセットをスキャンするには、サイトページの アセット 表から、またはその他の関連ロケーションからのリンクを利用して、当該アセットのページに移動します。アセット情報ペイン下部に現れるアセットを今すぐスキャンボタンをクリックします。

単一アセットの手動スキャンを開始する

アセット・リンクを有効化すると、複数サイト内のアセットは単一エンティティと見なされます。詳細については、複数サイトでアセットをリンクするをご覧ください。アセット・リンクがNexpose配備内で有効化されている場合、個別アセットのスキャンへの影響度に注意してください。

アセット・リンクにより、アセットは各サイトのスキャンデータによりアップデートされます。これは、スキャンを実行するユーザーがアセットが属する1つ以上のサイトへのアクセス権を持たない場合にも当てはまります。例: あるユーザーが 2 つのサイト、ロサンゼルスとベルファストに属する単一アセットのスキャンを希望しています。このユーザーは、ロサンゼルス・サイトへのアクセス権を持っていますが、ベルファスト・サイトのアクセス権はありません。しかし当該スキャンにより、ベルファスト・サイトのアセットがアップデートされます。

ブラックアウトは、スキャン実行を抑止するスケジュール化された期間です。アセット・リンクを有効化している場合、ブラックアウト施行中のサイトに属するアセットのスキャンを試みると、セキュリティ・コンソールに警告が表示されスキャン開始が抑止されます。グローバル管理者である場合は、ブラックアウトをオーバーライド可能です。

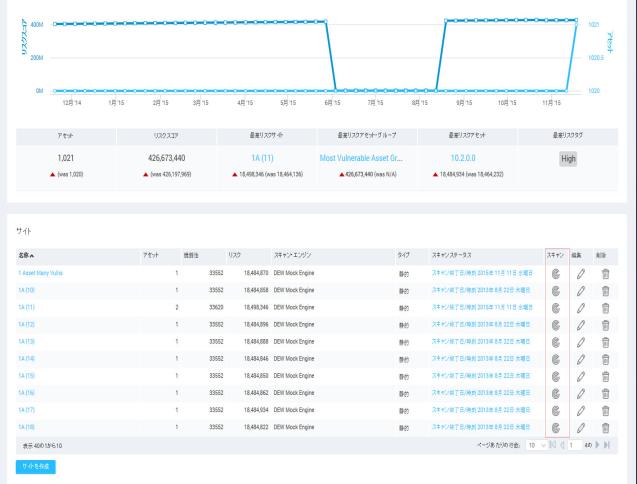

手動スキャンを開始すると、セキュリティ・コンソールに 新規スキャンを開始 ダイアログボックスが表示されます。

手動スキャン・ターゲットエリアで、サイトの範囲内のすべてのアセットをスキャンするオプションか、特定のターゲットアセットを指定するオプションのいずれかを選択します。後者を指定することは、例えば、致命的脆弱性をチェックするまたはパッチのインストールを検証するなど、特定のアセットを即座にスキャンする場合に有効です。

注意: 手動スキャンできるのは、アドレス通りに指定された、または範囲内にあるアセットのみです。

特定のアセットをスキャンするオプションを選択した場合、それらのIPアドレスまたはホスト名をテキストボックスに入力します。IPアドレスおよびホスト名については、含まれた/除外されたアセットのリストを参照してください。アドレスをコピー・ペースト可能です。

注意: Amazon Web Services(AWS)インスタンスをスキャンする場合、およびセキュリティ・コンソールおよびスキャン・エンジンがAWSネットワークの外にある場合、スキャンするアセットを手動で指定するオプションはありません。AWSネットワーク環境の内と外(Inside or outside the AWS network?)をご参照ください。

複数の設定によりスキャンオプションを拡張できます:

新規スキャンを開始ウィンドウ

今すぐ開始ボタンをクリックすると、スキャンが即座に開始されます。

注意: 手動スキャンは必要に応じて何回でも開始できます。ただし、サイト内のすべてのアセットを手動でスキャン開始する場合、またはフルサイト・スキャンがスケジューラーにより自動的に開始された場合、本アプリケーションはもう1つのフルサイト・スキャンの実行を許可しません。

スキャンを開始すると、セキュリティ・コンソールにスキャンのステータスページが表示され、そこにはスキャン続行に従い多くの情報が表示されます。

新規に開始されたスキャンのステータスページ

スキャンを開始すると、これまでの実行経過時間と完了までにかかる推定残り時間を追跡できます。個別のアセットのスキャン完了にかかる時間を確認することもできます。これらの評価基準は、スキャンが割り当てられた時間枠内に完了するかどうかの予測に役立つ場合があります。

また、以下の設定のいずれかでスキャンを行っている場合、進行中のスキャンで発見されたアセットおよび脆弱性を表示可能です:

スキャンにアセット・グループが含まれており複数のスキャン・エンジンが使用されている場合、表には使用されているスキャン・エンジンのカウントがリストされます。

複数のスキャン・エンジンがあるスキャン進行度表

これらの発見結果の表示は、致命的アセットのセキュリティのモニタリングに有用である、または、例えばアセットに、ゼロデイの脆弱性があるかどうかの判定に役立つ可能性があります。

スキャンの進行度を表示するには:

または

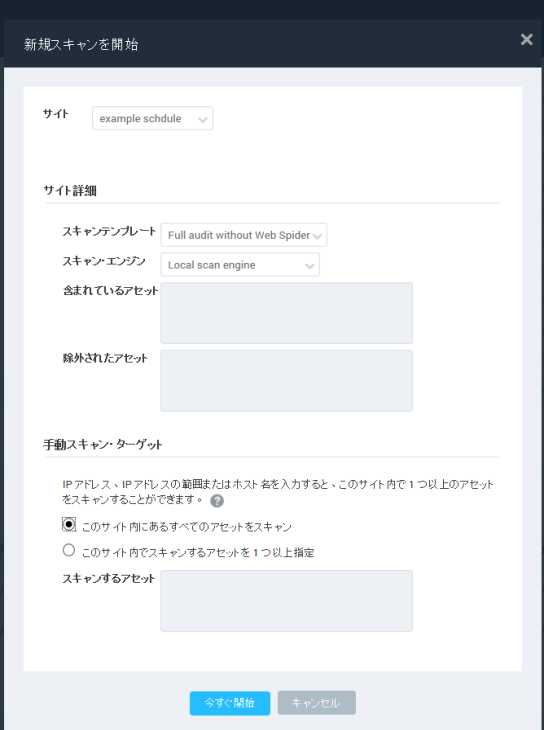

現在実行中のスキャンの進行度リンク

進行度リンクは、サイトページのサイトリスト表内で、またはスキャンされているサイトのページの現在のスキャンリスト表でも見つけることができます。

これらのロケーションのいずれかで進行度リンクをクリックすると、セキュリティ・コンソールにスキャンの進行が表示されます。

ページ上部のスキャン進行度表には、スキャンの現在のステータス、開始日および時刻、経過時間、完了までの推定残り時間、発見された脆弱性総数が表示されます。発見されたアセットの数に加えて、以下のアセット情報がリストされます:

これらの値は、完了したアセットの割合を示すプログレスバーの下に現れます。当該バーは、一目で進行度を把握し、スキャンの残り時間の推定に役立ちます。

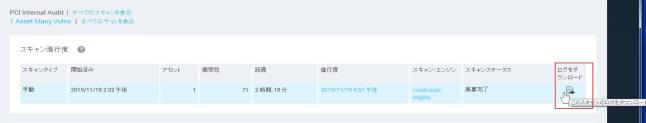

スキャンログのアイコンをクリックして、スキャンイベントについての詳細情報を表示可能です。さらなる情報については、スキャンログを表示する をご参照ください。

完了アセット表には、スキャンが無事完了したアセット、エラーにより失敗したアセット、ユーザーにより停止されたアセットがリストされます。

未完了アセット表には、スキャン保留中のアセット、進行中のアセット、ユーザーにより一時停止されたアセットがリストされます。また、スキャン中にオフラインとなったため完全にスキャンできなかったアセットは、スキャンジョブ全体が完了した時に未完了とマークされます。

これらの表には、すべてのアセットのフィンガープリント・オペレーティング・システム(利用可能な場合)、発見された脆弱性の数、スキャン時間およびステータスがリストされています。アセットのアドレスまたは名前のリンクをクリックして、発見されたすべての特定の脆弱性といった、さらなる詳細を表示することが出来ます。

この表は、スキャンの間ステータスが変わるごとにリフレッシュされます。表下部のアイコンをクリックすると、自動リフレッシュを無効にできます。これは、大規模環境のスキャンにとって好ましい場合があります。なぜなら、リフレッシュがあまりに頻繁だと邪魔になりかねないからです。

単一スキャン・エンジンが使用されているスキャン進行度ページ

複数スキャン・エンジンが使用されているスキャン進行度ページ

スキャン進行度ページでは、サイトで使用されているスキャン・エンジンのステータスもレポートされます。

各アセットで最後に使用したスキャン・エンジンを使用するよう設定されているアセット・グループをスキャンする場合、ステータスが複数のスキャン・エンジンについてレポートされるのを目にするかもしれません。詳細については、アセット・グループ・スキャン時の各アセットのスキャン方法を決定するをご覧ください。

ステータス コラムには、スキャン・エンジンのステータスがレポートされます。これらのステータスは、スキャンステータスに対応しています。異なるスキャン状態を理解するをご覧ください。その他のスキャン・エンジンは以下の通りです:

スキャン進行度表のステータスコラムにリストされている、さまざまなスキャンステータスの意味を知ることは有用です。状態の一部はありふれたものですが、その他のものは問題点となる場合がありますので、トラブルシューティングを行い今後のスキャンのより良いパフォーマンスと結果を確保することが可能です。また特定の状態が、スキャンデータ統合やスキャン再開機能にどのような影響を与えるかを知ることも有用です。スキャンはステータスコラムに、以下のステータスのいずれかとして表示されます:

進行中:スキャンにより、ターゲットアセットに関する情報を収集中です。セキュリティ・コンソールにより、スキャン・エンジンからデータをインポート中であり、アセットの相関付けまたは脆弱性の例外の適用といったデータ統合操作を実行中です。特定インスタンスにおいて、スキャンのステータスが通常より長く進行中のままである場合、問題が生じている可能性があります。通常状態のスキャンに問題があるかどうかを判定するをご参照ください。

無事完了:スキャン・エンジンによるサイト内のターゲットのスキャンが終了しており、セキュリティ・コンソールによるスキャン結果の処理が完了しています。スキャンがこの状態であってもスキャン結果が表示されない場合、通常状態のスキャンに問題があるかどうかを判定するを参照して問題を診断してください。

停止:セキュリティ・コンソールがスキャン・エンジンからデータをインポートするのを終える前に、ユーザーにより手動でスキャンが停止されました。停止前にセキュリティ・コンソールがインポートしたデータは、個別のアセットについてスキャンが完了したかどうかに関わらず、スキャンデータに統合されます。停止されたスキャンを再開することはできません。新規スキャンを実行する必要があります。

一時停止:以下のいずれかのイベントが起こりました:

すべてのケースにおいて、セキュリティ・コンソールはスキャンが一時停止されたときに無事完了のステータスであるターゲットの結果を処理します。一時停止されたスキャンは、手動で再開可能です。

注意: 一時停止されたスキャンを再開すると、本アプリケーションは、スキャンを一時停止したときに無事完了のステータスではなかったサイトのアセットをスキャンします。完了状態にならなかったアセットの部分的データは保持されないため、再スタート時にそれらのアセットの最初から情報を収集し始めます。

失敗:予期せぬイベントによりスキャンは中断されました。再開はできません。説明メッセージが失敗ステータスと共に現れます。本情報を利用して、技術サポートと共にトラブルシューティングを行うことが可能です。失敗の理由の1つとして、セキュリティ・コンソールまたはスキャン・エンジンの非稼働が考えられます。この場合、セキュリティ・コンソールは中断前のスキャンからデータを回復できません。

もう1つの考えられる理由は、セキュリティ・コンソールとスキャン・エンジンとの間の通信の問題です。セキュリティ・コンソールは通常、中断前のスキャンデータを回復可能です。以下の方法のいずれかのより、上記が起こったかどうかを判定できます:

中断:クラッシュまたはその他の予期せぬイベントにより、スキャンは中断されました。セキュリティ・コンソールがスキャン中断前にインポートしたデータは、スキャンデータへと統合されます。中断されたスキャンを再開することはできません。新規スキャンを実行する必要があります。

スキャンが通常より長い期間進行中である場合、スキャン・エンジンとの通信障害により、セキュリティ・コンソールがスキャンの実際の状態を判定できなくなっているというケースが考えられます。これに当てはまるかどうかテストするには、スキャンの停止を試みます。交信障害が起こっている場合、セキュリティ・コンソールに任意IDを持つスキャンは存在しない旨を示すメッセージが表示されます。

スキャンのステータスが無事完了であっても当該スキャンのデータが表示されない場合は、そのスキャンジョブに関連するスキャン・エンジンが停止している可能性があります。これに当てはまるかどうかテストするには、スキャンをもう1度手動で開始することを試みます。この問題が起こっている場合、セキュリティ・コンソールに任意IDを持つスキャンがすでに実行中というメッセージが表示されます。

どちらのケースであっても、技術サポートまでお問い合わせください。

適切なサイト許可を持つユーザーである場合、手動スキャンおよび本アプリケーションのスケジューラーにより自動的に開始されたスキャンを、一時停止、再開、または停止できます。

いくつかのエリアにおいてスキャンを一時停止、再開、停止できます:

スキャンを一時停止するには、ホーム、サイト、または特定サイトのページの一時停止アイコンをクリックします。または、特定スキャンのページのスキャンを一時停止ボタンをクリックします。

スキャンの一時停止を確認するメッセージが表示されます。OKをクリックします。

一時停止されているスキャンを再開するには、ホーム、サイト、または特定サイトのページの再開アイコンをクリックします。または、特定スキャンのページのスキャンを再開ボタンをクリックします。コンソールに、スキャンの再開を確認するメッセージが表示されます。OKをクリックします。

スキャンを停止するには、ホーム、サイト、または特定サイトのページの停止アイコンをクリックします。または、特定スキャンのページのスキャンを停止ボタンをクリックします。コンソールに、スキャンの停止を確認するメッセージが表示されます。OKをクリックします。

進行中のスキャン・アクティビティ保留を完了させるため、停止操作には30秒以上かかる場合があります。

分類プリファレンスに応じて、セキュリティ・コンソールに、あらゆるカテゴリについてのスキャン結果が昇順または降順にリストされます。アセットリスト表で、アドレスまたは脆弱性といった希望のカテゴリ・コラム・ヘッダをクリックして、カテゴリ別に結果を分類します。

アセットリスト表の2つのコラムには、各アセットの既知のエクスプロイトの露呈した数が表示されます。 ™ アイコンのついたコラムには、各アセットに存在することが知られている脆弱性エクスプロイトの数が列挙されます。当該数値には、Metasploitおよび/またはエクスプロイト・データベース内で利用可能なエクスプロイトが含まれている場合があります。

™ アイコンのついたコラムには、各アセットに存在することが知られている脆弱性エクスプロイトの数が列挙されます。当該数値には、Metasploitおよび/またはエクスプロイト・データベース内で利用可能なエクスプロイトが含まれている場合があります。 アイコンの付いたコラムには、各アセット上で検出された脆弱性をエクスプロイトするために利用可能なマルウェア・キットの数が列挙されます。

アイコンの付いたコラムには、各アセット上で検出された脆弱性をエクスプロイトするために利用可能なマルウェア・キットの数が列挙されます。

アセット名またはアドレスのリンクをクリックすると、そのアセットのスキャン関連およびその他の情報が表示されます。本アプリケーションはアセット・グループではなくサイトをスキャンしますが、アセット・グループにはサイトに含められているアセットも含めることができますので、留意してください。

スキャンの結果を表示するには、ホームページ上のサイト名のリンクをクリックします。サイト名リンクをクリックすると、そのサイト内のアセットとスキャン結果についての関連情報が表示されます。また本ページでは、サイト内のアセットの名前またはアドレスのリンクをクリックして、そのアセットについての情報を閲覧できます。

スキャン関連問題のトラブルシューティングを行う、または特定スキャンイベントをモニタリングするには、進行中または完了したスキャンのログをダウンロード・表示可能です。

スキャンログファイルには.log拡張子が付いており、あらゆるテキスト編集プログラム内で開くことができます。スキャンログの名前は、ハイフンで区切られている3つのフィールドからなり、それぞれ対応するサイト名、スキャンの開始日、およびスキャンの開始時刻(24時間形式)を示します。例:localsite-20111122-1514.log。

サイト名にスペースまたは命名形式のサポート対象でない文字が含まれていると、これらの文字は16進数同値に変換されます。例えばサイト名my siteは、スキャンログファイル名ではmy_20siteと表示されます。

以下の文字はスキャンログファイル形式でサポートされています:

ファイル名形式では、サイト名フィールドについて最大64文字がサポートされています。サイト名が64文字を超える場合は、ファイル名には最初の64文字のみが含まれます。

ログファイル名は、ダウンロードした後に変更可能です。または、ダウンロードファイルの名前およびロケーションを指定するためプロンプト表示するようブラウザを設定済みである場合、ハードドライブに保存するときにファイル名を変更可能です。

ウェブ・インターフェース内でスキャンについての情報を見つけたら、いつでもスキャンログを特定・ダウンロード可能です。パーミッションによってアクセス権を有するサイトのスキャンログのみをダウンロード可能です。

スキャンログをダウンロードするには、スキャンログのダウンロードアイコンをクリックします。

ポップアップウィンドウに、ファイルを開くまたはハードドライブに保存するためのオプションが表示されます。いずれかのオプションを選択します。

ファイルを開くためのオプションが表示されない場合、.logファイルを開くためのデフォルトプログラムを含めるようブラウザの設定を変更します。あらゆるテキスト編集プログラム(Notepadやgeditなど)で.logファイルを開くことが可能です。デフォルトプログラムを選択する方法については、お使いのブラウザの説明書をご参照ください。

スキャンログの恒久コピーを確実に有するため、保存するオプションを選択してください。これは、スキャン情報がスキャンデータから削除されているケースに推奨されます。

スキャンログをダウンロードする

ウェブ・インターフェースでスキャン進行度についての有用な情報を得られますが、スキャンログを利用して、スキャンについてのさらなる詳細を得て個々のスキャンイベントを追跡することが可能です。これは特に、例えば、スキャンの特定フェーズに時間がかかっている場合などに有用です。長引いているスキャンが「停滞している」のではなく、正常に実行されていることを確認したいというケースが考えられます。また、特定のログ情報を利用してスキャンのトラブルシューティングを行いたいかもしれません。

本セクションでは、よくあるスキャンログエントリを提供してそれらの意味を説明します。各エントリには、時刻および日付スタンプ、深刻度レベル(DEBUG、INFO、WARN、ERROR)、およびスキャンスレッドおよびサイトを識別する情報が前に付いています。

スキャンフェーズの開始および完了

2013-06-26T15:02:59 [INFO] [Thread:Scan default:1] [Site:Chicago_servers] Nmap phase started.

スキャンの Nmap(Network Mapper)フェーズには、アセットの発見およびこれらのアセットのポートスキャンが含まれます。また、スキャンテンプレートで有効化されている場合、このフェーズにはIPスタックフィンガープリントが含まれます。

2013-06-26T15:25:32 [INFO] [Thread:Scan default:1] [Site:Chicago_servers] Nmap phase complete.

Nmap フェーズが完了しました。これは、スキャンが脆弱性チェックまたはポリシーチェックに進むということを意味します。

スキャンスレッドについての情報

2013-06-26T15:02:59 [INFO] [Thread:Scan default:1] [Site:Chicago_servers] Nmap will scan 1024 IP addresses at a time.

このエントリでは、Nmapのプロセスが終了し、新たなNmapのプロセスが発生される前に、各NmapプロセスがスキャンするIPアドレスの最大数が述べられています。これらは、各Nmapプロセスに割り当てられたワークユニットです。1スキャンあたり1つのNmapプロセスのみが存在します。

2013-06-26T15:04:12 [INFO] [Thread:Scan default:1] [Site:Chicago_servers] Nmap scan of 1024 IP addresses starting.

本エントリでは、このスキャンの現在のNmapプロセスがスキャンしているIPアドレスの数が述べられています。この数の最大値は、前のエントリにリストされている最大値に相当する可能性があります。この数が前のエントリの最大値未満である場合、サイト内でスキャン対象として残っているIPアドレスの数が最大値未満であるという意味です。したがって、このエントリに反映されているプロセスはスキャンに使用された最後のプロセスです。

スキャンフェーズ内のスキャンタスクについての情報

2013-06-26T15:04:13 [INFO] [Thread:Scan default:1:nmap:stdin] [Site: Chicago_servers] Nmap task Ping Scan started.

Nmapスキャンフェーズ内で特定のタスクが開始されました。よくあるタスクとして以下が挙げられます:

2013-06-26T15:04:44 [INFO] [Thread: Scan default:1:nmap:stdin] [Site: Chicago_servers] Nmap task Ping Scan is an estimated 25.06% complete with an estimated 93 second(s) remaining.

これはNmapタスクのサンプル進行度エントリです。

検知およびポートスキャンの状態

2013-06-26T15:06:04 [INFO] [Thread: Scan default:1:nmap:stdin] [Site: Chicago_servers] [10.0.0.1] DEAD (reason=no-response)

当該スキャンは、ターゲットIPアドレスをDEADとレポートしています。なぜなら、ホストがpingsに応答しなかったからです。

2013-06-26T15:06:04 [INFO] [Thread: Scan default:1:nmap:stdin] [Site: Chicago_servers] [10.0.0.2] DEAD (reason=host-unreach)

当該スキャンは、ターゲットIPアドレスをDEADとレポートしています。なぜなら、ICMPホスト到達不能応答を受信したからです。その他のICMP応答には、ネットワーク到達不能、プロトコル到達不能、管理者により禁止などがあります。さらなる情報については、RFC4443およびRFC 792仕様書をご参照ください。

2013-06-26T15:07:45 [INFO] [Thread: Scan default:1:nmap:stdin] [Site: Chicago_servers] [10.0.0.3:3389/TCP] OPEN (reason=syn-ack:TTL=124)

2013-06-26T15:07:45 [INFO] [Thread: Scan default:1:nmap:stdin] [Site: Chicago_servers] [10.0.0.4:137/UDP] OPEN (reason=udp-response:TTL=124)

前の2つのエントリでは、スキャンされたポートのステータスおよびステータスの理由が提供されています。SYN-ACKにはSYNリクエストのSYN-ACK応答が反映されています。TTL(生存時間)については、2つのオープンポートが異なるTTLを持つ場合、スキャン・エンジンとスキャンターゲットとの間の中間者デバイスがスキャンに影響を与えていることを意味する場合があります。

2013-06-26T15:07:45 [INFO] [Thread: Scan default:1:nmap:stdin] [Site: Chicago_servers] [10.0.0.5] ALIVE (reason=echo-reply:latency=85ms:variance=13ms:timeout=138ms)

このエントリでは、当該スキャンがホストをALIVEとレポートした理由、およびホストが存在しているネットワークの品質、スキャン・エンジンとホストとの間のレイテンシー、そのレイテンシーにおける差異、ターゲットからの応答を待つ場合の Nmap 選択タイムアウトのについての情報が提供されています。この種のエントリは通常、予期せぬスキャン動作のトラブルシューティングのため、技術サポートにより使用されます。 例えば、ホストはALIVEとレポートされましたが、pingリクエストに返信していません。このエントリは、TCP応答を通してスキャンがホストを見つけたことを示しています。

以下のリストは、スキャンによりレポートされる発見およびポートスキャン結果の最もよくある理由を示したものです:

スキャン履歴のページより、全てのスキャン履歴を直接参照することができます。

ウェブ・インターフェースの任意のページの管理アイコンをクリックします。管理ページで、スキャン履歴の表示リンクをクリックします。

インターフェースに、スキャン履歴ページが表示されます。ここには、すべてのスキャンおよびのスキャンされたアセットの総数、検出された脆弱性、および各スキャンに関するその他の情報がリストされています。完了コラムの日付リンクをクリックして、スキャンについての詳細を表示可能です。

以前のトピックで説明したとおり、スキャンのログをダウンロード可能です。

スキャン履歴を表示する