組織のアセットの数、タイプ、状態が日常的に変動することは、珍しくありません。スタッフの数は増えたり減ったりしますので、ワークステーションの数も増減します。サーバーはオンラインになったり、使用不能になったりします。出張中または自宅勤務中の従業員は、さまざまな時間帯に仮想プライベート・ネットワーク(VPN)を利用してネットワークに繋いできます。

この流動性により、動的にアセットを目録化する重要性が浮き彫りにされます。手動で維持するスプレッドシートに頼ることには、危険が伴います。リストに載っていないネットワーク上のアセットが、常に存在するようになります。またリストに載っていないということは、管理されていないということです。その結果、リスクが高くなります。

「動的目録」を管理する方法の1つは、定期的に発見スキャンを実行することです。アセットの発見を設定するをご参照ください。このアプローチは、スキャンがスキャン時にアセット目録化スナップショットを提供するため、限られています。もう1つのアプローチである動的発見では、スキャンなしでのアセットの発見・追跡が可能です。このアプローチでは、仮想マシンの 1 つといったアセット環境を管理するサーバーまたは API との接続を開始し、その後、環境内での変更についてのアップデートを定期的に受信します。このアプローチにはいくつかの利点があります:

Amazon Web Services、DHCPログサーバー、およびVMwareサーバーに接続するには、Nexposeで動的発見オプションを有効化しなければなりません。

モバイルデバイスの発見を可能とする ActiveSync 接続の場合は、ライセンスで「モバイル」オプションを有効化しなければなりません。

所有ライセンスが、仮想ディスカバリーを可能にしていることを確認するには:

セキュリティ・コンソールに管理ページが表示されます。

セキュリティ・コンソールにセキュリティ・コンソール設定パネルが表示されます。

セキュリティ・コンソールにライセンスページが表示されます。

個人所有のモバイルデバイスを、会社のネットワークに接続するユーザーが増加しています。これらのデバイスが増え、脆弱性のある環境内で攻撃の的が広がると、攻撃者はセキュリティ制限を回避し、不正行為を行い、任意コードを実行できるようになります。

ActiveSyncを介して、Microsoft Exchangeへと接続するApple iOS、またはGoogle Androidオペレーティング・システムを利用するデバイスを検出することが可能です。iOSおよびAndroidのすべてのバージョンがサポートされています。

セキュリティ・コンソールは、Microsoft Exchange ActiveSyncプロトコルを利用して管理されているモバイルデバイスを発見します。動的発見機能は現在、Exchange バージョン 2010 と 2013、および Office 365 をサポートしています。

モバイルデータには、3 つのMicrosoft Windowsサーバー設定のいずれかを経由して接続できます:

WinRM 設定のいずれかを使用する利点は、これらの方法で発見されたアセットデータに、各モバイルデバイスが最後に Exchange サーバーと同期した時刻が含まれることです。これは、ネットワーク上でもはや使用されていない古いデバイスからのデータを、レポートに含めたくない場合に有用です。古いデバイスをフィルターで除いたモバイルデバイス向けに、動的アセット・グループを作成可能です。フィルターされたアセット検索を実行するをご参照ください。

利用しているWindowsサーバー設定によっては、ターゲット環境を発見のために準備する予備ステップを行う必要があります。

発見接続については、アクティブディレクトリ内のモバイルデバイス・オブジェクト上での読み込み許可を持つユーザーの認証資格情報(credentials)が、セキュリティ・コンソールで必要です。当該ユーザーは、Microsoft Exchange内の組織管理セキュリティグループのメンバーでなければなりません。または、モバイルデバイス・オブジェクトへの読み込みアクセス権を与えられているユーザーでなければなりません。これによりセキュリティ・コンソールは、LDAPクエリを実行できます。

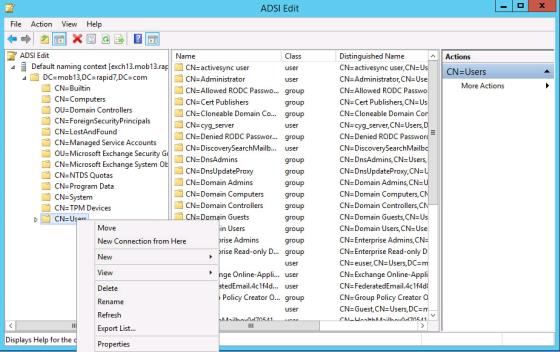

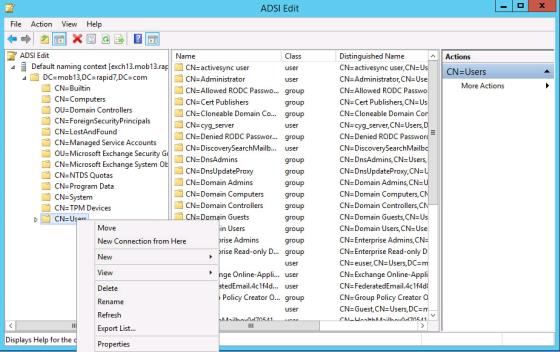

ADサーバー上で以下のステップを行い、ActiveSync(モバイル)デバイスを持つユーザーを含むAD組織ユニット(OU)への読み込み専用許可をアカウントに与えます:

ADSI Edit内でユーザーOUを選択する

ActiveSync(モバイル)デバイスを含む追加のOUについて、前のステップを繰り返します。

ターゲット環境の設定要件およびステップは、PowerShellおよび Office 365 の各設定と実質的に同一です:

注意: WinRMゲートウェイは、セキュリティ・コンソールがWindows上で実行されている場合、ExchangeサーバーまたはNexposeである可能性もあります。

注意: これらの手順に精通していない場合は、Windowsサーバー管理者にご相談ください。

WinRM ゲートウェイはポート5986 で、https WinRM リスナーを利用可能にしておかなくてはなりません。上記を有効化する典型的なステップは以下の通りです:

C:\> winrm quickconfig -transport:https

[PS] C:\> set-item wsman:localhost\Shell\MaxMemoryPerShellMB 2048

C:\> netsh advfirewall firewall add rule name=

"Windows Remote Management (HTTPS-In)" dir=in action=allow protocol=TCP localport=5986

以下の指示は管理者以外のアカウントのWinRMの有効化に利用可能です:http://docs.scriptrock.com/kb/using-winrm-without-admin-rights.html

WinRMでドメインコントローラーをWinRMゲートウェイとして使用できず、支援が必要な場合は、ブログhttp://www.projectleadership.net/blogs_details.php?id=3154をご覧ください。通常、実行中の setspn -L [server_name]は 2 つの WinRM 設定を返しますが、このケースでは何も表示されていません。

PowerShellスクリプトがエラープロセスがStackOverflowExceptionにより遮断されますにより失敗した場合、WinRMメモリ制限が不十分です。以下のPowerShellコマンドを実行して設定を増やしてください:

[PS] C:\> set-item wsman:localhost\Shell\MaxMemoryPerShellMB 2048

Exchange接続を確認およびトラブルシューティングするには、PowerShell Windows WinRMゲートウェイをWinRM認証資格情報を利用して開きます。その後、お客様の Exchange ユーザー認証資格情報と組織の Exchange サーバー完全修飾ドメイン名を利用して、以下の Powershell コマンドを実行します:

$cred = Get-Credential

$s = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri http://exchangeserver.domain.com/ -credential $cred

Import-PSSession $s

Get-ActiveSyncDevice

これにより、認証資格情報を入力するウィンドウが表示されます。New-PSSessionが失敗した場合は、Exchangeサーバーへの遠隔PowerShell接続が失敗しています。

Get-ActiveSyncDevices コマンドが not devices を返す場合は、Exchange アカウントが、クエリを実行するのに十分な許可を有していません。

Office 365設定は、PowerShell設定とまったく同様に動作しますが、クラウドのMicrosoft のExchangeサーバーと通信し、PowerShell経由とは若干異なる方法でゲートウェイと接続します。

以下のスクリプトを使用して、Office365 Exchange 接続をトラブルシューティングできます:

$cred = Get-Credential

$s = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://outlook.office365.com/powershell -credential $cred -Authentication Basic -AllowRedirection

Import-PSSession $s

Get-ActiveSyncDevice

発見のためネットワークを準備した後は、動的検出のための接続を作成・管理するをご覧ください。

継続的に発見結果を最適化するには、環境を管理するためのベストプラクティスを守ります:

ActiveSync環境をテストして、すべてのコンポーネントが適切に動作し通信を行っていることを確認します。これは範囲の改善に役立ちます。

ネットワーク内のActiveSyncデバイスのルールを作成することで、制御範囲が広がります。例えば、隔離されたデバイスを承認するルールを作成できます。

組織内の個別ユーザーが複数のデバイスを使用し、初期同期中に、それぞれが独自のパートナーシップまたはActiveSync属性を持つ場合があります。またユーザーは、デバイスのバージョンを次々と定期的にアップグレードしますので、サポートすべき潜在的パートナーシップの数が増大します。環境内のActiveSyncデバイスを追跡する上で、これらのパートナーシップを管理することは重要です。Exchange サーバーから古いデバイスを削除することが必要であり、これによって、より正確なモバイル・リスク・アセスメントの作成が容易になります。

お客様の組織がコンピューティング、ストレージ、その他の操作にAmazonウェブ・サービス(AWS)を利用している場合、Amazonにより時折、お客様のアプリケーションやデータが異なるホストへと移動される場合があります。AWSインスタンスの動的発見を開始し動的サイトを設定すると、これらのインスタンスを継続的にスキャンおよびレポートできます。この接続は、AWS API経由で起こります。

AWSの文脈では、インスタンスとは仮想サーバーとしてAWSクラウド内で実行中のAmazonマシン画像のコピーを指します。スキャンプロセスは、インスタンスIDに基づいて、資産をひもづけます。インスタンスを終了して後に同一画像からインスタンスを再作成すると、それには新しいインスタンスIDが付けられます。これは、再作成されたインスタンスをスキャンした場合のスキャンデータは当該インスタンスの以前の具現化のデータとは相関しない、ということを意味します。そのため、スキャン結果内に2つの別個のインスタンスが生じます。

動的発見を開始しAWS環境でスキャンを始める前に、以下を行う必要があります:

AWS環境へのスキャン時の配慮やいくつかのデプロイに留意することは、AWS上の検出接続の設定において有用です。

この有用性は、AWSネットワーク(別名Elastic Compute Cloud(EC2)ネットワーク)内で行われる分散型スキャン・エンジンにより、AWSインスタンスをスキャンするためのベストプラクティスです。これによりプライベートIPアドレスがスキャン可能となりますので、パブリックIPアドレスでは入手できない情報(内部データベースなど)を収集できます。AWSネットワークを自身のネットワーク内に配備されているスキャン・エンジンによりスキャンする場合、およびAWSネットワーク内のアセットが自身のネットワーク内のアセットと同一のIPアドレスを持つ場合、スキャンにより、AWSインスタンスではなく、一致するアドレスを持つ自身のネットワーク内のアセットについての情報が生成されます。

注意: AWSネットワークはファイアウォールの後ろにあり、ネットワーク内の個々のインスタンスまたはアセットであるため、2つのファイアウォールがAWSスキャンについてネゴシエーションします。

AWSインスタンスをスキャンするために使用されるセキュリティ・コンソールおよびスキャン・エンジンがAWSネットワークの外側にある場合、Elastic IP(EIP)アドレスが割り当てられているEC2インスタンスのみのスキャンが可能です。また、サイト設定内または手動スキャンウィンドウ内のアセットリストは、手動では編集できません。動的発見にはEIPアドレスのないインスタンスが含まれますが、それらはサイト設定のアセットリストには表示されません。EIPアドレスの詳細をご参照ください。

AWSネットワークと相対的なセキュリティ・コンソールのロケーションにより、AWSネットワーク内の信頼済みエンティティとして同定する方法に影響が出ます。以下の2つのトピックをご参照ください。

セキュリティ・コンソールがAWSネットワークの外側にある場合、接続およびAWSインスタンスの発見を許可する前に、AWSアプリケーションプログラムインターフェース(API)がそれらを信頼済みのエンティティとして、識別可能であることが必要です。これを行うには、IAMユーザーを作成しなければなりません。IAMユーザーはセキュリティ・コンソール用のAWS IDで、動的発見をサポートする許可を有しています。IAMユーザーを作成すると、セキュリティ・コンソールがAPIへのログオンに使用するアクセスキーも作成されます。

注意: IAMユーザーを作成する場合は必ず、アクセスキーIDおよびシークレットアクセスキーを作成するオプションを選択してください。発見接続設定時に、これらの認証資格情報(credentials)が必要になります。これらの認証資格情報(credentials)をダウンロードするオプションがあります。安全でセキュアなロケーションにこれらをダウンロードするよう、注意を払ってください。

注意: IAMユーザーを作成する場合は必ず、カスタムポリシーを作成するオプションを選択してください。

セキュリティ・コンソールがAWSインスタンス上にインストールされておりAWSネットワークの内側にある場合、そのインスタンスのIAMロールを作成する必要があります。ロールとは簡単に言うと、一連の許可のことです。IAMユーザーまたはセキュリティ・コンソールのアクセスキーを作成する必要はありません。

注意: IAMロールを作成する場合は、カスタムポリシーを作成するオプションを選択することが必須です。

IAMユーザーまたはロールを作成するときには、ポリシーを適用しなければなりません。ポリシーはAWS環境内のパーミッションを定義します。Amazonはセキュリティ上の理由により、AWSポリシーに最低限のポリシーを含めるよう求めています。この要件を満たすため、カスタムポリシーを作成するオプションを選択します。

AWS管理コンソール内のエディタを使用して、JSON形式でポリシーを作成可能です。以下のコードサンプルで、ポリシーの定義方法が示されています:

{

"Version": "2012-10-17",

"Statement": [

{ "Sid": "Stmt1402346553000", "Effect":"Allow", "Action":

[ "ec2:DescribeInstances", "ec2:DescribeImages", "ec2:DescribeAddresses" ], "Resource":[ "*" ] }

]

}

脆弱性をサポートする仮想のターゲットおよびデバイスは、深刻度の高い脆弱性の数の増加により影響を受けます。例は以下の通りです:

仮想アセットおよびそれらのさまざまな状態・分類の追跡のみをとっても、それ自体が困難です。仮想アセットのセキュリティを効果的に管理するには、以下の重要詳細を追跡する必要があります:例えば、どの仮想マシンがWindowsオペレーティング・システムを持っているか?どれが特定のリソースプールに属しているか?どれが現在実行中であるか?この情報を参照可能にしておくことで、仮想アセット環境における継続的な変化に合わせることができ、それによりスキャンリソースの管理もより効率的に行えます。任意の時間にどのスキャン対象があるかを知ることで、何をどのようにスキャンすべきかが分かります。

本アプリケーションはこれらの困難に対して、VMware vCenterまたはESX/ESXiにより管理されている仮想アセットの動的発見をサポートしています。

ダイナミックディスカバリーを開始すると、動的検出がアクティブである限り、自動的に更新されます。

VMware環境内で動的発見を実行するため、NexposeをvCenterサーバーに接続する、または直接スタンドアロン型ESX(i)ホストに接続することが可能です。

本アプリケーションは、以下のvCenterバージョンへの直接接続をサポートしています:

本アプリケーションは、以下のESX(i)バージョンへの直接接続をサポートしています:

以前のサポート対象のESX(i)バージョンのリストは、スタンドアロン型ホストに直接接続する場合のものです。 vCenterにより管理されているESX(i)ホストへの接続がアプリケーションによりサポートされているかどうかを判定するには、consult VMwareの相互運用性マトリクス(http://partnerweb.vmware.com/comp_guide2/sim/interop_matrix.php)を参照してください。

vSphere配備を設定し、HTTPSを通して通信しなければなりません。動的発見を実行するため、セキュリティ・コンソールにより、HTTPS経由のvSphereアプリケーション・プログラム・インターフェース(API)への接続が開始されます。

Nexpose およびターゲットvCenterまたは仮想アセットホストがファイアウォールなどのデバイスにより区分けされた異なるサブネットワークにある場合、ネットワーク管理者と共に調整を行って通信を可能にする必要があります。それにより、本アプリケーションは動的発見を実行できるようになります。

vCenterまたは仮想マシンホスト上でポート443がオープンであることを必ず確認してください。なぜなら本アプリケーションが接続を開始するため、当該ターゲットにコンタクトする必要があるからです。

発見接続を作成する場合、本アプリケーションがvCenterまたはESX/ESXiホストに接続できるよう、アカウント認証資格情報(credentials)を指定する必要があります。そのアカウントがルートサーバーレベルで許可を有していることを確認して、すべてのターゲット仮想アセットが発見可能となるようにしてください。ターゲット環境内のフォルダに許可を割り当てる場合、許可が親リソースプールについても定義されている場合を除き、含まれているアセットを見ることはできません。ベストプラクティスとして、アカウントにリード・オンリー・アクセスを設定することを推奨します。

ターゲット環境内の仮想マシン上にVMwareツールがインストールされていることを確認します。VMwareツールがインストールされていない場合、アセットは発見可能であり、発見結果内に表示されます。しかしVMwareツールにより、これらのターゲットアセットを動的サイトに含めることが可能となります。これはスキャンの上で重要な利点です。動的サイトを設定するをご参照ください。

この接続により、他の方法では現れないアセットを洗い出し、アセット目録をより良く視認できます。スキャン・エンジンが DHCP サーバーログにクエリを送り、新しいアセット情報で 5 秒ごとに動的にアップデートします。エンジンはこれらのクエリの結果を、セキュリティ・コンソールへとパスします。各 DHCP 接続については、特定のスキャン・エンジンを割り当てます。

この方法は接続開始 後 に、DHCPサーバーが検出したアセット、または更新されたIPアドレスを持つアセットを発見します。

分散型スキャン・エンジンの数を活用して、複数の DHCP サーバーと通信し、アクセスしにくいロケーション(ファイアウォールの裏またはネットワーク周辺など)にあるこれらのサーバーに接続できます。

注意: DHCP 法は、異なる方法またはスキャンで、Nexpose によりまだ発見されていないアセットのみを発見します。

2 つの DHCP 収集オプションを利用可能です:

注意: 現在、ディレクトリウォッチャー 法による DHCP 発見の実装では、Microsoft Server 2008 と 2012 をサポートしています。

お使いの Microsoft DHCP 設定でロギングが有効であることを確認してください。また、ログファイルを DHCP データベースファイルとは別のディレクトリに移動することを、強く推奨します。Microsoft DHCP はログデータを別のファイルに毎日保管し、各ファイルを 1 週間ごとに上書きします。

ヒント: Windows 2008内のDHCPログファイルのデフォルト・ディレクトリパスは、%windir%\System32\Dhcp です。Windows 2012内のパスは、%systemroot%\System32\Dhcp です。

このアクションにより、アセット環境を管理するサーバーまたはプロセスにコンタクトするために必要な情報がNexposeに提供されます。

動的検出接続を作成・管理するためには、グローバル管理者のパーミッションが必要です。トピックユーザーおよび認証資格情報(credentials)を管理するをご覧ください。

新規サイト設定中に接続を作成する場合、ホームページで、サイトを作成ボタンをクリックします。

または

ページ上部の作成タブをクリックして、ドロップダウンリストからサイトを選択します。

既存のサイトの接続を作成するには、ホームページのサイト表でそのサイトの編集アイコンをクリックします。

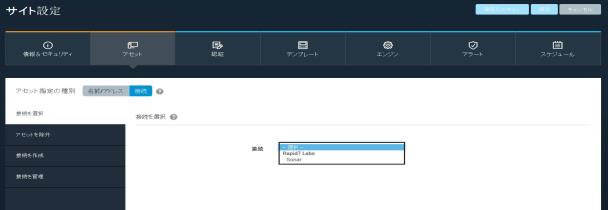

発見接続タイプを選択する

Exchange ActiveSync(LDAP)による新規接続の情報を入力します:

ADサーバーで有効化されている場合は、よりセキュアなオプションとしてLDAPS(SSL経由のLDAP)が推奨されます。

このアカウントにより、セキュリティ・コンソールはADサーバーに接続されているモバイルデバイスを発見できるようになります。

Exchange ActiveSync (WinRM/PowerS/hell または WinRM/Office 365)による新規接続の情報を入力します:

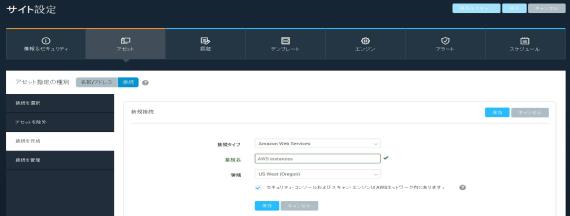

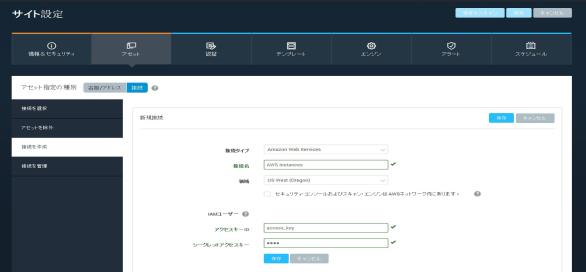

新規接続(AWS)の情報を入力します:

AWS ネットワーク内で Nexpose コンポーネントによる接続を設定する

AWS ネットワーク外で Nexpose コンポーネントによる接続を設定する

新規接続(vSphere)の情報を入力します。

新規接続(DHCP ディレクトリウォッチャー)の情報を入力します。

新規接続(DHCP-Syslog)の情報を入力します。

注意: Syslog は、Infoblox Trinzic イベントソースの収集に利用可能な唯一の方法です。

セキュリティ・コンソールに、アセットの発見接続パネルの一般ページが表示されます。

サイト設定外で発見接続タイプを選択する

セキュリティ・コンソールに接続ページが表示されます。

ADサーバーで有効化されている場合は、よりセキュアなオプションとしてLDAPS(SSL経由のLDAP)が推奨されます。

セキュリティ・コンソールに認証資格情報(credentials)ページが表示されます。

このアカウントにより、セキュリティ・コンソールはADサーバーに接続されているモバイルデバイスを発見できるようになります。

セキュリティ・コンソールに接続ページが表示されます。

セキュリティ・コンソールに認証資格情報(credentials)ページが表示されます。

セキュリティ・コンソールに サービス ページが表示されます。

セキュリティ・コンソールに認証資格情報(credentials)ページが表示されます。

ヒント: 接続を作成した後に異なる DHCP サーバーを参照するよう変更を行うと、アセットの発見結果が変更されます。したがって、アセットを Nexpose内の特定の DHCP サーバーへと関連付けることが重要である場合は、接続名と DHCP サーバーを関連付け、参照サーバーを変えるのであれば当該接続名を変更することを検討してください。また、DHCP 接続は重複作成できませんので注意してください。

注意: Syslog は、Infoblox Trinzic イベントソースのデータ収集に利用可能な唯一の方法です。

利用可能な接続を表示または接続設定を変更するには、以下のステップを行います:

セキュリティ・コンソールに、発見接続ページが表示されます。

または

セキュリティ・コンソールに、フィルターされたアセットの発見ページが表示されます。

セキュリティ・コンソールに、アセットの発見接続パネルが表示されます。

発見接続ページで、接続を削除可能です。または、エクスポート接続情報を社内目的でスプレッドシート形式で閲覧可能なCSVファイルへとエクスポート可能です。

動的サイトを持つ接続または関連するスキャンが実行中である接続は、削除できません。また、接続設定を変更すると動的サイトのアセット・メンバーシップに影響が出る場合があります。動的サイトを設定するをご参照ください。発見管理ページに移動して、どの動的サイトがどの接続に関連付けられているかを判定可能です。ダイナミックディスカバリーによるモニタリングをご参照ください。

異なるアカウントを使用して接続を変更する場合、新規アカウントがどの仮想マシンへのアクセス権を有しているかにより、発見結果に影響が出る場合があります。例:最初に、広告部門のすべての仮想マシンへのアクセス権のみを持つアカウントを利用して接続を作成したとします。検出後、動的なサイトを作成します。後に、人事部門の仮想マシンへのアクセス権のみを持つアカウントの認証資格情報(credentials)で、接続設定をアップデートしました。この動的サイトおよび発見結果には広告部門の仮想マシンが変わらず含まれますが、これらのマシンについての情報はもはや動的にはアップデートされなくなります。接続アカウントがアクセス権を持つマシンの情報のみが動的にアップデートされます。

このアクションにより、セキュリティ・コンソールがサーバーまたはAPIにコンタクトを行い、仮想アセットの発見を開始します。本アプリケーションが初期発見を実行し発見されたアセットのリストが返されたら、以下のトピックで説明されている基準フィルターに基づき当該リストを絞り込み可能です。動的発見を実行するには、サイトを管理許可を有していなければなりません。管理者ガイドのロールおよび許可を設定するをご参照ください。

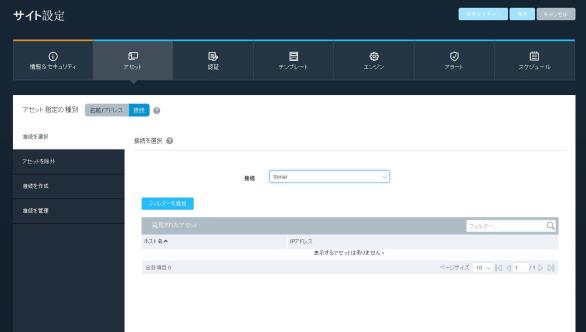

Nexposeにより接続が確立され、発見が実行されます。表が現れ、発見された各アセットについての情報がリストされます。

VMware 接続にアセットが表示されます。

注意: 動的接続により発見されたアセットは アセット ページ上にも現れます。スキャン済みアセットと発見済みアセットを比較する

セキュリティ・コンソールに、アセットの発見接続パネルの一般ページが表示されます。

注意: 新規、変更、または再有効化された発見接続を利用して、新規発見結果が利用可能となる前に、発見プロセスを完了させなければなりません。新規結果がウェブ・インターフェースに現れるまでに多少遅延が生じる場合があります。

Nexposeにより接続が確立され、発見が実行されます。表が現れ、発見された各アセットについて以下の情報がリストされます。

モバイルデバイスについては、以下が表に含まれます:

AWS接続については、以下が表に含まれます:

VMware接続については、以下が表に含まれます:

DHCP 接続については、以下が表に含まれます:

初期発見の実行後、本アプリケーションは発見接続がアクティブである限りアセットの発見を続けます。セキュリティ・コンソール・ウェブ・インターフェース上部にあるバーに、非アクティブな発見接続の通知が表示されます。また発見接続ページで、すべての発見接続のステータスをチェックできます。動的検出のための接続を作成・管理するをご参照ください。

発見接続を作成したがその接続により発見を開始していない場合、または発見を開始しているが接続が非アクティブになっている場合、ウェブ・インターフェース・ページの左上角に通知アイコンが表示されます。アイコンにカーソルを合わせると、非アクティブ接続についてのメッセージを見ることができます。本メッセージには発見を開始するためのリンクが含まれています。

Nexpose がアセットを発見すると、それらはアセットページの「接続により発見済み」表にも表示されます。詳細については、アセットを見つける・取り組むをご覧ください。

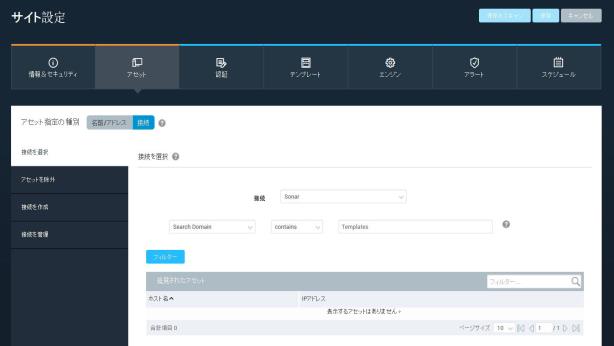

フィルターを使用して、特定の発見基準に基づき動的発見結果を絞り込みできます。例えば、特定のリソース・プールにより管理されているアセット、または特定のオペレーティング・システムを持つアセットの発見を制限可能です。

注意: フィルターのセットが動的サイトに関連している場合、およびフィルターを変更してライセンス内のスキャン対象最大数より多くのアセットを含める場合、フィルタ条件を変更し、検出資産の数を減らすように指示をするエラーメッセージが表示されます。

フィルターの利用には、いくつかの利点があります。発見結果表に現れる膨大な数のアセットを制限可能です。これは、仮想アセットが多い環境において有用である場合があります。またフィルターが、非常に特殊なアセットの発見に役立つ場合があります。IPアドレス範囲内の全アセット、特定のリソース・プールに属する全アセット、または電源がオンまたはオフである全アセットを検出することが可能です。フィルターを組み合わせてより詳細な結果を生成可能です。例えば、電源がオンになっている特定のホスト上のすべてのWindows 7仮想アセットを検出することが可能です。

選択する各フィルターについて、そのフィルターをどのように適用するかを決定する演算子も選択可能です。その後、フィルター条件ならびに演算子により、文字列を入力します。または、適用する演算子の値を選択します。

異なる発見結果セットに基づき動的サイトを作成し、スキャンおよびレポートを実行して、これらのタイプのアセットに関連するセキュリティ問題を追跡可能です。動的サイトを設定するをご参照ください。

モバイルデバイス接続には3つのフィルターを利用可能です:

オペレーティング・システムフィルターでは、オペレーティング・システムを基にアセットを発見できます。このフィルターは以下の演算子と共に動作します:

ユーザーフィルターでは、関連するユーザーアカウントを基にアセットを発見できます。このフィルターは以下の演算子と共に動作します:

注意: このフィルターは、WinRM/PowerShellおよびWinRM/Office 365動的発見接続でのみ利用可能です。

最後の同期時刻フィルターを利用して、Exchangeと同期した一番最近の時刻に基づき、モバイルデバイスを追跡可能です。本フィルターは、ネットワーク上でもはや使用されていない古いデバイスからのデータを、レポートに含めたくない場合に有用です。以下の演算子と共に動作します。

AWS接続には8つのフィルターを利用可能です:

可用性ゾーンフィルターにより、特定の可用性ゾーン内にあるアセットを発見できます。このフィルターは以下の演算子と共に動作します:

ゲストOSファミリーフィルターにより、特定のOSの有無を検出します。このフィルターは以下の演算子と共に動作します:

インスタンスIDフィルターにより、特定のインスタンスIDの有無を検出します。このフィルターは以下の演算子と共に動作します:

インスタンス名フィルターにより、特定のインスタンスIDの有無を検出します。このフィルターは以下の演算子と共に動作します:

インスタンス状態フィルターにより、特定の動作状態である/でないアセット(インスタンス)を発見できます。このフィルターは以下の演算子と共に動作します:

インスタンス状態には、保留中、実行中、シャットダウン、停止、停止中があります。

インスタンス・タイプフィルターにより、特定のインスタンス・タイプである/でないアセットを発見できます。このフィルターは以下の演算子と共に動作します:

インスタンス・タイプにはc1.medium、c1.xlarge、c3.2xlarge、c3.4xlarge、またはc3.8xlargeがあります。

注意: ダイナミックディスカバリーの検索結果はm1.smallまたはt1.microのインスタンス・タイプも含む場合がありますが、Amazonは現在これらのタイプのスキャンを許可していません。

IPアドレス範囲フィルターにより、特定の範囲内のIPアドレスを持つ/持たないアセットを発見できます。このフィルターは以下の演算子と共に動作します:

IPアドレス範囲フィルターを選択すると、単語toで区切られた2つの空のフィールドが表示されます。範囲の始まりを左のフィールドに入力し、範囲の終わりを右のフィールドに入力します。IPアドレスの形式は「ドット区切り4分割」です。 例:192.168.2.1 to 192.168.2.254

地域別フィルターにより、特定の地域にあるまたはないアセットを検出することができます。 このフィルターは以下の演算子と共に動作します:

領域にはアジア太平洋(シンガポール)、アジア太平洋(シドニー)、アジア太平洋(東京)、EU(アイルランド)または南米(サンパウロ)があります。

VMware接続には8つのフィルターを利用可能です:

クラスタフィルターにより、特定のクラスタに属する/属さないアセットを発見できます。このフィルターは以下の演算子と共に動作します:

データセンターフィルターにより、特定のデータセンターにより管理されている/管理されていないアセットを発見できます。このフィルターは以下の演算子と共に動作します:

ゲストOSファミリーフィルターにより、特定のOSの有無を検出します。このフィルターは以下の演算子と共に動作します:

ホストフィルターにより、特定のホスト・システムのゲストである/ゲストでないアセットを発見できます。このフィルターは以下の演算子と共に動作します:

IPアドレス範囲フィルターにより、特定の範囲内のIPアドレスを持つ/持たないアセットを発見できます。このフィルターは以下の演算子と共に動作します:

IPアドレス範囲フィルターを選択すると、単語toで区切られた2つの空のフィールドが表示されます。範囲の始まりを左のフィールドに入力し、範囲の終わりを右のフィールドに入力します。IPアドレスの形式は「ドット区切り4分割」です。 例:192.168.2.1 to 192.168.2.254

電源状態フィルターにより、特定の電源状態である/でないアセットを発見できます。このフィルターは以下の演算子と共に動作します:

電源状態には、オン、オフ、またはサスペンド状態があります。

リソース・プール・パスフィルターにより、特定のリソース・プール・パスに属する/属さないアセットを発見できます。このフィルターは以下の演算子と共に動作します:

パスのレベルを指定可能です。または、ハイフンと右矢印(:->)で各々区切られた複数のレベルを指定可能です。これは、同一名のリソース・プール・パスのレベルがある場合に有用です。

例えば、2つのリソース・プール・パスに以下のレベルがあるとします:

人事

管理

ワークステーション

広報部

管理

ワークステーション

管理レベルおよびワークステーションレベルに属する仮想マシンは、それぞれのパスにおいて異なります。フィルター内で管理のみを指定する場合、本アプリケーションは、どちらもリソース・プール・パスにある管理レベルおよびワークステーションレベルに属する仮想マシンを発見します。

しかし、広報部 -> 管理 -> ワークステーションと指定する場合、本アプリケーションは、広告が最高レベルであるパス内のワークステーションプールに属する仮想アセットのみを発見します。

仮想マシン名フィルターにより、特定の名前を持つ/持たないアセットを発見できます。このフィルターは以下の演算子と共に動作します:

VMware 接続には3つのフィルターを利用可能です:

ホスト フィルターにより、ホスト名に基づいてアセットを発見できます。このフィルターは以下の演算子と共に動作します:

IPアドレス範囲フィルターにより、特定の範囲内のIPアドレスを持つ/持たないアセットを発見できます。このフィルターは以下の演算子と共に動作します:

IPアドレス範囲フィルターを選択すると、単語toで区切られた2つの空のフィールドが表示されます。範囲の始まりを左のフィールドに入力し、範囲の終わりを右のフィールドに入力します。IPアドレスの形式は「ドット区切り4分割」です。 例:192.168.2.1 to 192.168.2.254

MACアドレス フィルターにより、MACアドレスに基づいてアセットを発見できます。このフィルターは以下の演算子と共に動作します:

複数フィルターを利用して、本アプリケーションにより、フィルター内で指定されたすべての条件に一致するアセットを検出することが可能です。または、フィルター内で指定されたいずれかの基準に一致するアセットを検出することが可能です。

これらのオプション間で異なるのは、すべて設定ではすべてのフィルターの発見基準に一致するアセットのみが返されるのに対し、いずれか設定ではいずれかの任意フィルターに一致するアセットが返されるという点です。このため、すべてを選択した場合の検索は通常いずれかを選択した場合より結果の数が少なくなります。

例えば、ターゲット環境に10のアセットが含まれているとします。5つのアセットはUbuntuを実行しており、それらの名前はUbuntu01、Ubuntu02、Ubuntu03、Ubuntu04、およびUbuntu05です。その他の5つはWindowsを実行しており、それらの名前はWin01、Win02、Win03、Win04、およびWin05です。2つのフィルターを作成するとしましょう。最初の発見フィルターはオペレーティング・システム・フィルターで、Windowsを実行するアセットのリストが返されます。2番目のフィルターはアセットフィルターで、名前に「Ubuntu」と付いているアセットのリストが返されます。

この2つのフィルターですべて設定を利用してアセットを発見すると、本アプリケーションはWindowsを実行しアセット名に「Ubuntu」と付いているアセットを発見します。そのようなアセットは存在しませんので、アセットは1つも発見されません。しかし、同じ2つのフィルターでいずれか設定を利用する場合、本アプリケーションはWindowsを実行しているアセット、または名前に「Ubuntu」と付いているアセットを発見します。5つのアセットがWindowsを実行しており、他の5つが名前に「Ubuntu」が付いています。したがって、結果セットにはすべてのアセットが含まれます。

注意: 仮想アセットにIPアドレスがない場合、そのホスト名によってのみ検出・識別可能です。検出結果に表示されますが、ダイナミックサイトには、追加されません。IPアドレスを持たないアセットはスキャンできません。

前セクションで説明したとおり、検出を開始し、セキュリティ・コンソールに結果表が表示されたら、以下のステップを行いフィルターを設定・適用します:

フィルター行が現れます。

新規フィルター行が現れます。新規フィルターを前のステップで説明した通りに設定します。

フィルターを設定し終わったら、発見結果へと適用可能です。

またはリセットをクリックして、すべてのフィルターをクリアして最初から開始します。

これら検出結果の表においては、フィルタリングされた発見に基づきアセットが表示されます。

サイト設定内で動的発見フィルターを適用する

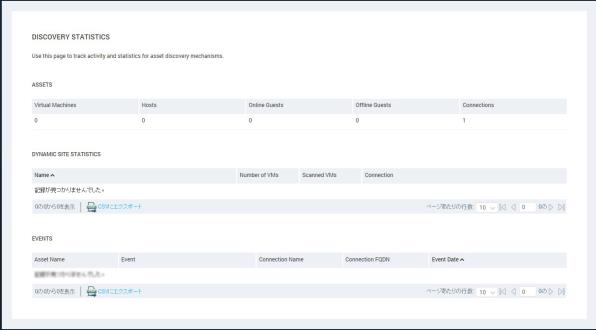

発見は接続がアクティブである限り継続するプロセスであるため、発見に関連するイベントのモニタリングに有用となる場合があります。検出した統計ページには、いくつかの有用な情報のテーブルがあります。

動的発見は、仮想アセットのホストタイプを列挙するものではありません。本アプリケーションは、発見する各アセットをホストタイプとしてカテゴリ化し、このカテゴリ化を動的アセット・グループ作成のための検索におけるフィルターとして利用します。フィルターされたアセット検索を実行するをご参照ください。可能なホストタイプには、仮想マシンおよびハイパーバイザがあります。資産のホストタイプを決定するための一つの方法は、認証情報資格(credentials)スキャンを実行することです。そのため、動的発見を通して発見し認証資格情報(credentials)でスキャンを行わないアセットのポストタイプは不明となり、そのアセットのスキャン結果ページに表示されます。動的発見は仮想アセットのみを見つけますので、動的サイトには仮想アセットのみが含まれます。

注意: イベント表には、過去30日間の検出結果が反映されます。

動的発見をモニタリングするには、以下のステップを行います:

発見統計を表示する

動的サイトを作成するには、以下の必須条件を満たさなければなりません:

ライセンス内のスキャン対象最大数を超える数の発見されたアセットに基いて動的サイト作成を試みると、フィルタ条件を変更し、検出資産の数を減らすように指示をするエラーメッセージが表示されます。フィルターを使用してダイナミックディスカバリーを絞り込むをご参照ください。

注意: 動的サイトを作成する場合、サイトのフィルター基準を満たすすべてのアセットが既存サイトの一部であるアセットに相関するわけではありません。2つのサイトにリストされるアセットは基本的に、ライセンスの観点から2つのアセットと見なされます。

発見接続を作成・開始したら、サイトの設定を続行できます。

サイト設定外で発見接続を作成・開始した場合、発見ページの動的サイトを作成ボタンをクリックします。セキュリティ・コンソールに サイト設定 が表示されます。サイトの設定を続行します。

開始された動的発見の接続がアクティブである限り、動的サイト内のアセットメンバーシップはターゲット環境で変化が起こるたび変わる場合があります。

また発見接続またはフィルターを変更して、アセットメンバーシップを変えることも可能です。フィルターを使用してダイナミックディスカバリーを絞り込むをご参照ください。

アセットメンバーシップを表示・変更するには:

新規仮想マシンの追加/削除など、ターゲット発見環境で変化が起こるたびに、動的サイトアセットリストに変化が反映されます。これにより、ターゲット環境の可視性を最新に保持できます。

もう1つの利点として、動的サイトリスト内の発見されたアセットの数がライセンスの最大スキャン対象数を超えている場合、スキャン実行前に警告が表示されるということが挙げられます。これにより、スキャンを実行せず特定のアセットを除外することが徹底されます。アセットカウントを調整せずにスキャンを実行した場合、そのスキャンでは以前発見されたアセットが対象となります。アセットカウントの調整は、サイトの発見フィルターを絞り込んで行うことができます。

スキャン済みの動的サイトの発見接続または発見フィルター基準を変更する場合、アセットメンバーシップは以下のように影響を受けます:未スキャンのアセットおよび新しい発見フィルター基準に満たないアセットはすべて、サイトリストから削除されます。スキャン済みのアセットおよび関連スキャンデータを持つアセットはすべて、新しい発見フィルター基準を満たすかどうかに関わらずサイトリストに残ります。新しいフィルター基準を満たして新規に発見されたアセットはすべて、動的サイトリストに追加されます。